Rimuovere Wacatac Trojan (virus) - Aggiornato al 2022

Wacatac Trojan Guida Rimozione

Che cosa è Wacatac Trojan?

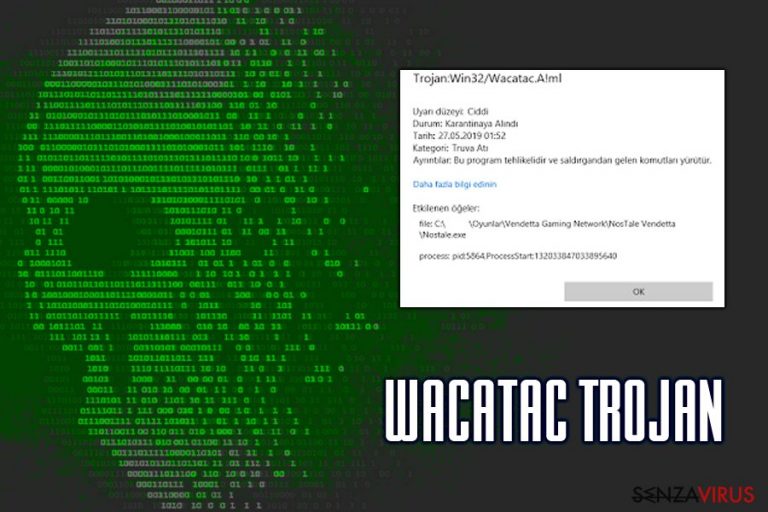

Wacatac è un malware che innesca avvisi di sicurezza, che si attivano quando non è presente minaccia alcuna

Il trojan è una tipologia di malware che permette l'esecuzione di codici da remoto per infettare i dispositivi

Il trojan è una tipologia di malware che permette l'esecuzione di codici da remoto per infettare i dispositivi

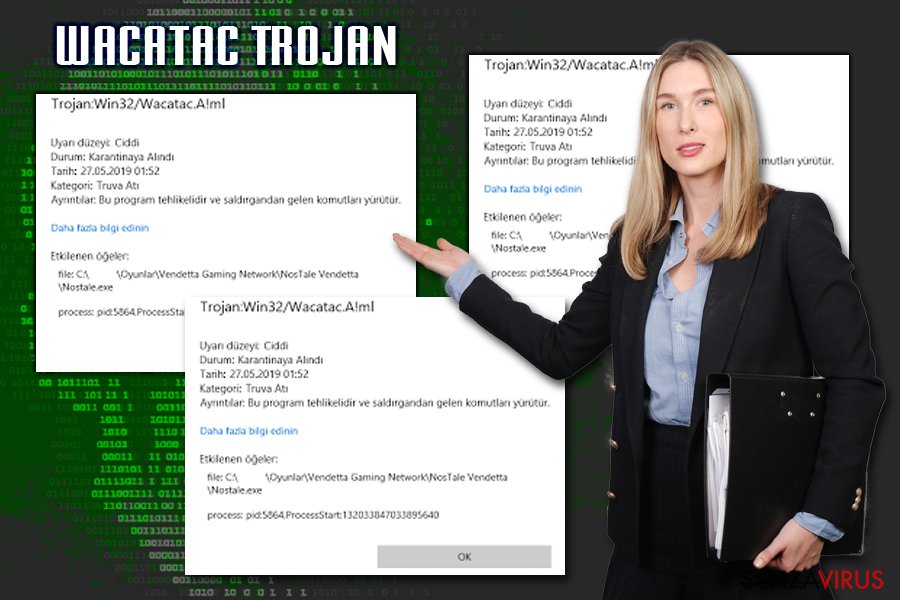

Il Trojan Wacatac è una minaccia in grado di colpire il sistema in modo significativo. I trojan abbassano il livello di sicurezza del dispositivo e provocano numerose e gravi infezioni. Questo malware, una volta infiltrato, esegue una varietà di modifiche del sistema e immediatamente inzia la sua attività malevola.

Questo malware è noto con il nome di Trojan:Win32/Wacatac. Il trojan accede al dispositivo, in un primo momento, attraverso gli allegati delle email di spam che riportano il nome “DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz”, e simili. Ciononostante, le vittime possono infettarsi anche attraverso il download di software pirata o attraverso l'accesso a siti malevoli che ospitano dowload drive-by automatizzati. I trojan si diffondono facilmente servendosi di link e siti web ingannevoli.

Questo particolare malware si sviluppa attraverso numerose funzionalità e si serve delle più svariate problematiche per danneggiare il sistema. Il trojan Wacatac è in grado di raccogliere dati, quali password, username, dati bancari, e altri dettagli identificativi personali che potrebbero essere adoperati in un momento successivo.

A quanto pare, i Trojan hanno intrapreso una nuova ondata di diffusione nel 2022 a causa delle molteplici campagne; alcuni esempi sono stati catturati dai ricercatori. Queste mostrano ancora le funzioni d'infezione a catena e si infiltra nelle macchine per diffondere malware aggiuntivi come ransomware o cryptocurrency minatori.

Potresti non accorgerti dei sintomi dell'infezione, tuttavia il nome Wacatac potrebbe apparire sullo schermo quando il computer individua delle minacce. È consigliabile reagire il prima possibile avviando un tool antimalware, per eliminare le infezioni e fermare l'intruso. In questo modo, eviterai qualsiasi genere di danno al dispositivo.

Panoramica Wacatac

Questo genere di malware può essere estremamente pericoloso: è in grado di raccogliere le informazioni personali (dati di login, dati bancari, ecc.) oppure diffondere altri malware (ransomware, cryptominer, rootkit, RAT e altre infezioni pericolose). Ciò che è peggio è che il processo è silenzioso e il malware opera per la maggior parte in background. In più, i dispositivi infetti potrebbero essere inseriti in un botnet, semplificando gli attacchi DDoS ad agire contro specifici target.

È pertanto necessario effettuare una verifica dell'avvertenza mostrata dal dispositivo. Potrebbe trattarsi di un falso positivo: in questo caso, dovrai eliminare qualsiasi infezione. Dunque, continua a leggere l'articolo, scopri i potenziali sintomi e assicurati di ripulire l'apparecchio da qualunque minaccia eseguendo un programma antimalware attendibile.

| Nome | Wacatac |

| Tipologia | Trojan, spyware |

| File affini |

DHL Shipment Notification 3300777400-Delivery for 10 July 2019_pdf.gz, Unimpartial.exe |

| Processi affini |

biddulphia9 |

| Mezzi dell'infezione |

Allegati email di spam; gli hacker potrebbero utilizzare altri metodi |

| Diffusione | In genere, leggendo le email di spam con allegati malevoli, software fasulli e videogame “craccati” |

| Fattori di rischio |

Infezione di altri malware, perdite di denaro, furto d'identità |

| Sintomi | Raramente ve ne sono. In alcuni casi, gli utenti possono sperimentare un elevato utilizzo delle risorse, crash di programmi, esecuzione di processi sconosciuti in background |

| Eliminazione | Utilizzo di software antimalware affidabili per verificare la presenza di minacce reali sul dispositivo |

| Riparazione | L'esecuzione di trojan ha effetti negativi su performance, funzionalità, e altri file di sistema di fondamentale importanza. Si consiglia di eseguire il programma FortectIntego per individuare e riparare i danni |

Cosa significa la dicitura Trojan.Script.Wacatac.B.ml?

La rilevazione di questo trojan potrebbe essere un falso positivo, in quanto gli utenti di Microsoft Defender segnalano installer autorizzati come Thaiphoon Burner e il video grame Soulash. Se fate parte di questa fetta di utenti, in questo caso dovrete inserirli in un elenco di esclusione per file autorizzati; al contempo, dovresti preoccuparti nel caso in cui non si tratti di un falso positivo: in questo caso sarà necessario rimuovere il Trojan Wacatac il prima possibile.

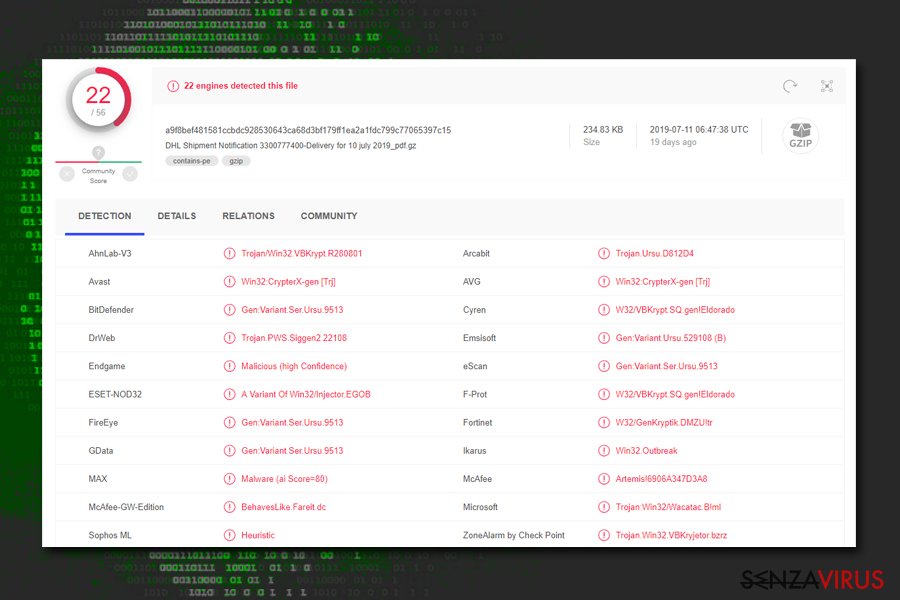

Dunque, come capire se la rilevazione è autentica e si sta avendo a che fare con un vero trojan? Il miglior modo per verificare se la rilevazione sia davvero un falso positivo è caricarlo a risorse quali Virus Total. Qualora l'infezione sia reale, sarai in grado di vedere la rilevazione da parte di altri fornitori, come i seguenti:

- Win32:CrypterX-gen [Trj]

- Varianti di Win32/Injector.EGOB

- Artemis!6906A347D3A8

- Gen:Variant.Ursu.529108 (B)

- Gen:Variant.Ser.Ursu.9513

- Trojan.Win32.VBKryjetor.bzrz, etc.

Sfortunatamente, questo è l'unico modo per scoprire se sei stato infettato dal Trojan Wacatac. Nella maggior parte dei casi, una vera infezione è programmata per nascondere le sue attività malevole in background, ciò vuol dire che non saranno presenti sintomi visibili dell'infezione.

Quali sono le conseguenze dell'infezione?

Qualora il Trojan:Win32/Wacatac permettesse l'accesso al dispositivo di altri parassiti, ti imbatterai in frequenti crash di programmi, operatività rallentata del dispositivo, BSoDs, aumento degli annunci pubblicitari nel corso della navigazione, installazione di programmi o file mai visti in precedenza, ecc.

Sfortunatamente, l'infezione di qualsiasi malware, compresi i trojan potrebbero generare gravi conseguenze, tra cui perdite di denaro, installazione di altri malware e persino furto d'identità. Spesso, le parti silenti dell'infezione rappresentano i vettori per ulteriori malware.

Inoltre, sarà necessario accertarsi che nel computer siano assenti virus attraverso l'impiego di software antimalware autorizzati con protezione in tempo reale. In più, potrai eseguire la rimozione completa del virus utilizzando tool di sicurezza come nel caso di Malwarebytes, SpyHunter 5Combo Cleaner, e simili.

I più comuni metodi di diffusione del malware mediante gli allegati email

Gli autori degli attacchi malware sono individui che si servono delle proprie abilità per scopi malevoli. Inoltre, impiegano un'enorme varietà di metodi sofisticati per inviare payload malevoli a centinaia di utenti; ad esempio, exploit kit, web inject, attacchi di bruta forza, e altro genere di pratiche.

Ciononostante, un altro metodo di diffusione dei malware è quello che si serve degli allegati delle email di spam. Dai trojan ai ransomware – i file offuscati allegati alle e-mail di phishing possono fornire i virus più dannosi. Nella maggior parte dei casi, il messaggio arriva da un'azienda apparentemente nota, come DHL, Amazon o Bank of America. Ecco un esempio:

Tracking della spedizione DHL Express

Gentile cliente,

Il tuo indirizzo email è stato trovato sul pacco con un indirizzo di consegna poco chiaro come da politica DHL, non mancheremo di restituire il pacco se non viene reclamato entro le prossime 48 ore.

Si prega di rivedere la ricevuta e di eseguire i passaggi necessari se il pacco appartiene a te per evitare la perdita di proprietà.

Si prega di effettuare il download della ricevuta allegata e verificare i dettagli del pacco.Cordiali saluti,

TEAM DHL

Copyright 2019

Come evidente, l'e-mail non proviene da una vera compagnia di spedizioni DHL. Tuttavia, è facile immaginare quante persone stiano effettivamente aspettando un pacco da questo vettore e potrebbero cadere nel trucco e scaricare l'allegato dannoso.

Pertanto, si consiglia di non aprire mai allegati e-mail di spam sospetti; se hai dei dubbi sulla legittimità del file, dovresti sempre scansionarlo con strumenti come Virus Total prima di aprirlo.

Verificare le rilevazioni virus e i falsi positivi prima di eliminare il file Wacatac

Prima di rimuovere il trojan dalla tua macchina, devi assicurarti che non sia un falso positivo. Come accennato in precedenza, dovresti scansionare il file con un software di sicurezza diverso o utilizzare strumenti come Virus Total. Una volta che sei sicuro che sia effettivamente dannoso, dovresti procedere immediatamente con la sua chiusura.

Sebbene la rimozione del Trojan Wacatac possa essere eseguita manualmente, può essere difficilmente consigliata agli utenti regolari. I trojan sono infezioni gravi che modificano il sistema operativo Windows, interessandone le parti più vitali. Pertanto, dovresti invece utilizzare un software anti-malware che eliminerebbe il virus per te e ripristinerebbe anche le normali funzioni di sistema.

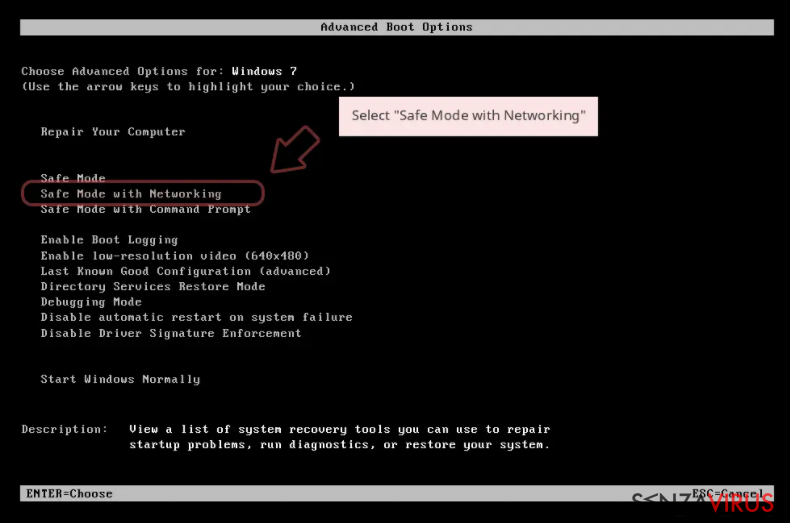

Tieni presente che il virus potrebbe interferire con il software di sicurezza o impedirne la rimozione. In tal caso, dovresti accedere alla modalità provvisoria con rete come spieghiamo di seguito. Dovresti farlo non appena vengono visualizzati quegli avvisi per evitare gravi danni.

Manuali Wacatac Trojan Guida Rimozione

Malware: accedi in Modalità Provvisoria e scannerizza il PC con un anti-malware

Qualora il malware non ti lasci utilizzare l'antivirus nella modalità standard, effettua l'accesso alla Mosalità Provvisoria ed esegui una scansione completa.

Windows 7 / Vista / XP

- Fare clic su Start > Arresta > Riavvia il Sistema > OK.

- Quando il tuo dispositivo si accende, fare clic sul tasto F8 (qualora non funzioni, provare F2, F12, Del, ecc. – Dipenderà dal modello della scheda madre) diverse volte fino a quando non viene visualizzata la finestra Opzioni di Avvio Avanzate.

- Selezionare Modalità Provvisoria con Rete dall'elenco.

Windows 10 / Windows 8

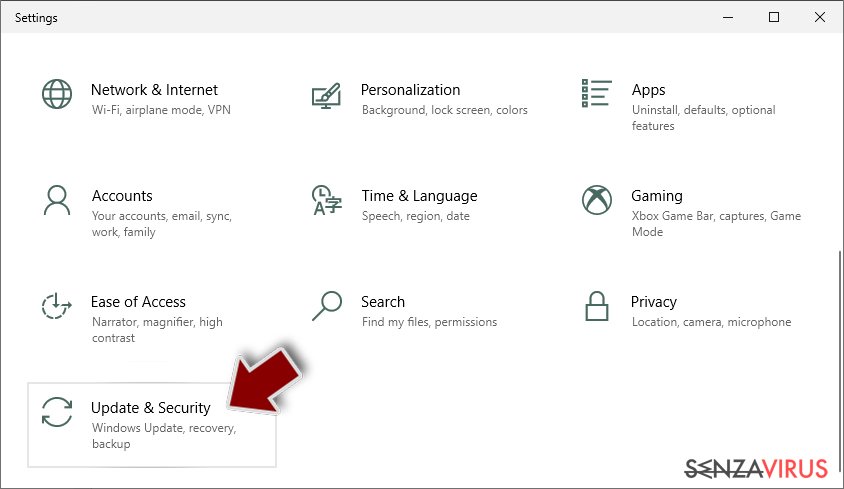

- Fare clic con il tasto destro su Start e selezionare Impostazioni.

- Scorrere in basso e selezionare Aggiornamento e Sicurezza.

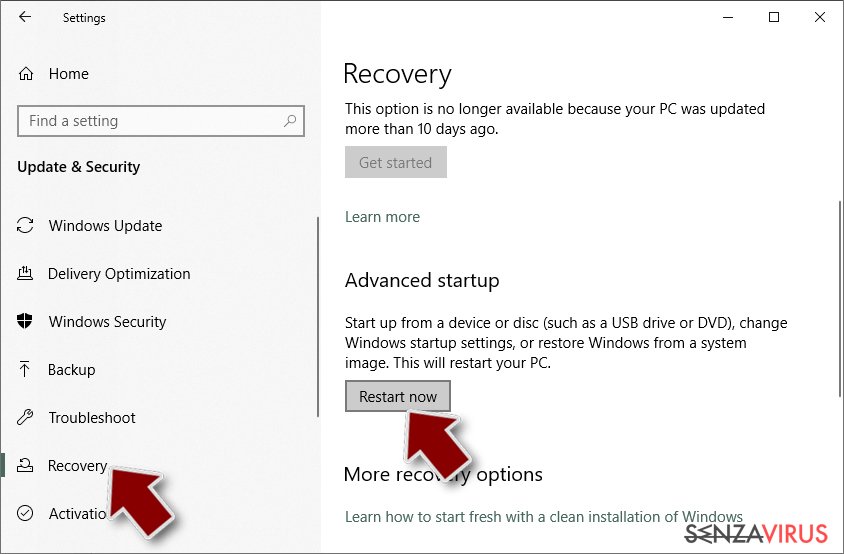

- Sulla sinistra, selezionare Ripristino.

- Scorrere verso il basso e selezionare Avvio Avanzato.

- Fare clic su Riavvia.

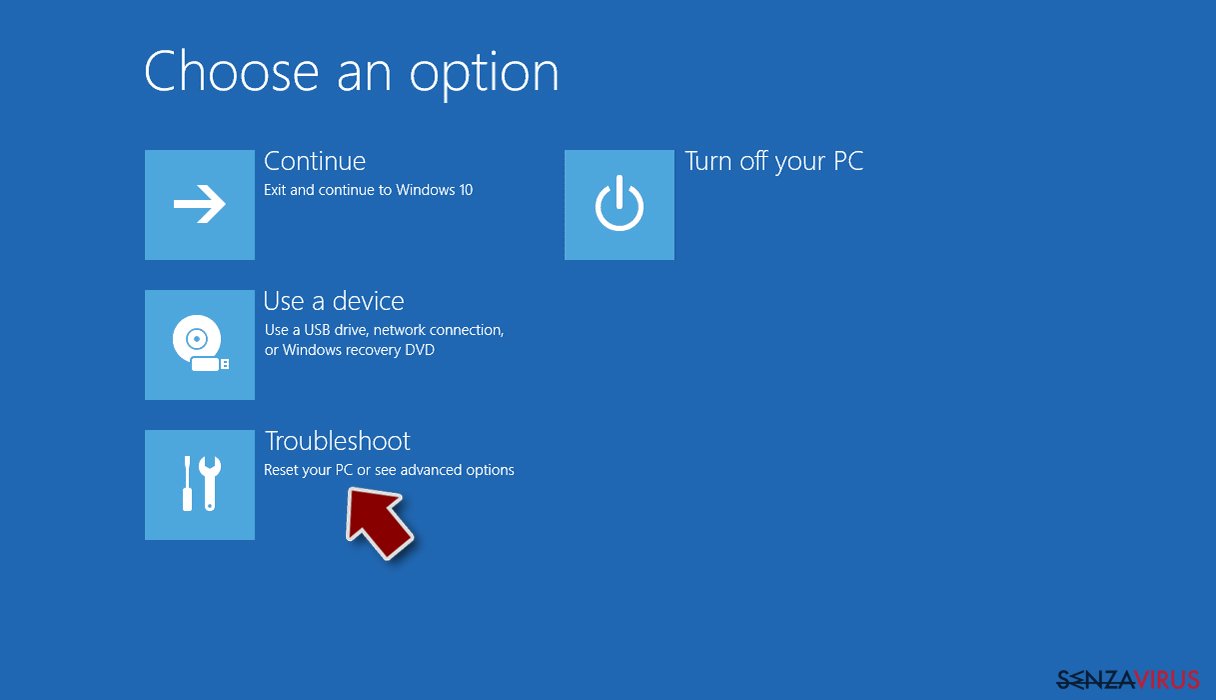

- Selezionare Risoluzione dei problemi.

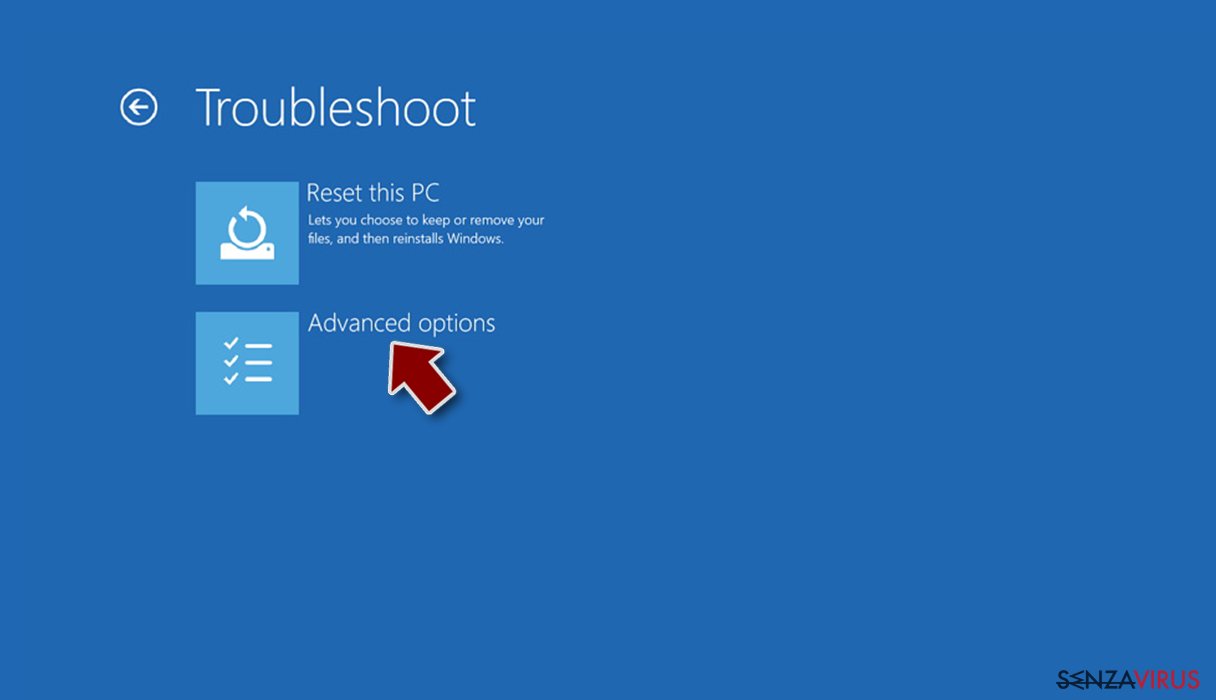

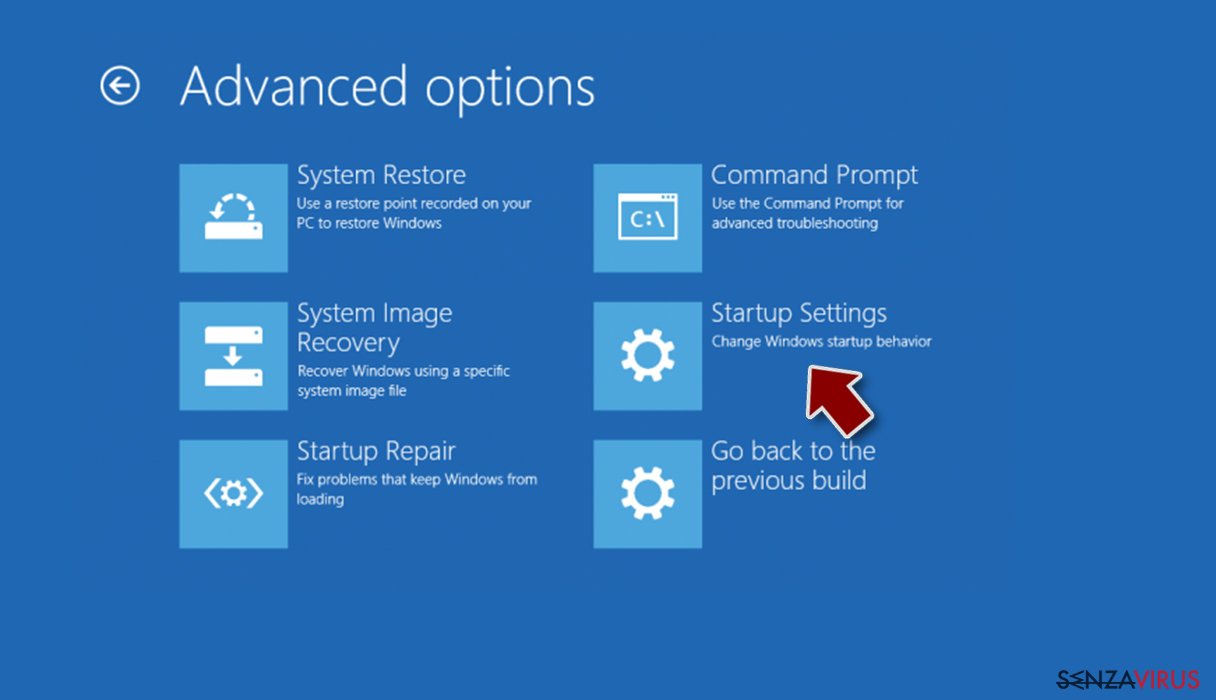

- Andare su Opzioni Avanzate.

- Selezionare Impostazioni di Avvio.

- Fare clic su Riavvio.

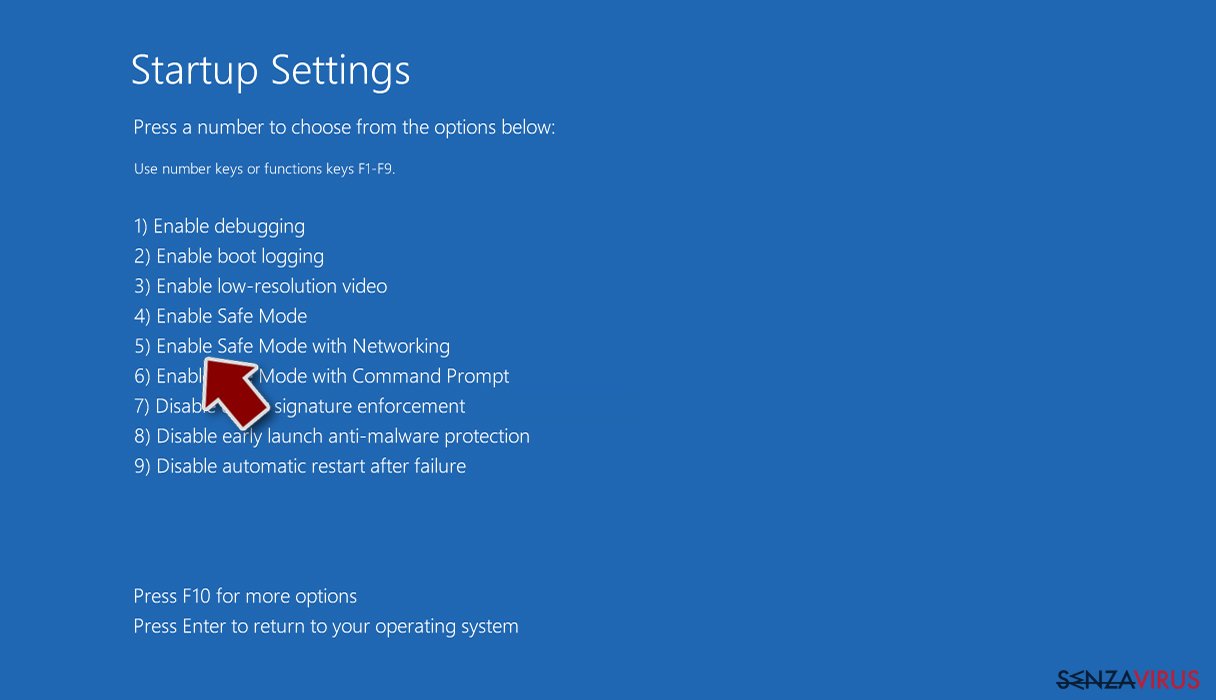

- Premere 5 o fare clic su 5) Abilita Modalità Provvisoria con Rete.

Una volta effettuato l'accesso in Modalità Provvisoria, avviare SpyHunter 5Combo Cleaner, Malwarebytes o un altro antivirus affidabile, aggiornare quest'ultimo con le ultime definizioni ed eseguire una scansione completa del sistema per eliminare il malware e ogni sua componente malevola.

Ransomware: scansiona il tuo dispositivo con un programma antimalware

Se sei stato vittima di un attacco ransomware, dovresti adoperare un software antimalware per procedere con la rimozione. Alcuni ransomware potrebbero auto distruggersi una volta portato a termine il processo di codificazione. Addirittura, in alcuni casi, il malware potrebbe lasciare dietro di sé una serie di elementi concepiti per il furto di dati oppure potrebbe operare in combinazione con altri software malevoli istallati sul tuo dispositivo.

SpyHunter 5Combo Cleaner è in grado d'individuare ed eliminare tutti i file collegati al ransomware, gli elementi secondari, ma anche gli altri virus che potrebbero celarsi all'interno del tuo dispositivo. Il software di sicurezza informatica è semplicissimo da utilizzare e non richiede alcuna conoscenza pregressa d'informatica per ottenere con successo l'eliminazione del Wacatac Trojan.

Ransomware: ripara i file di sistema danneggiati

Quando il computer viene infettato da un malware come nel caso del ransomware, il sistema subisce delle modifiche affinché possa operare in maniera diversa. Ad esempio, un'infezione è in grado di alterare il registro di sistema di Windows, danneggiare l'avvio di programmi primari e diverse altre sezioni, eliminare o corrompere i file DLL, ecc. Una volta che il sistema sia stato danneggiato da un malware, il software antivirus sarà incapace di eseguire alcuna operazione a riguardo, lasciando che la minaccia continui il suo processo in maniera indisturbata. Come conseguenza, gli utenti potrebbero sperimentare problemi di prestazione, stabilità e usabilità, fino a quando non sarà necessario reinstallare nuovamente il sistema operativo di Windows.

Pertanto, consigliamo vivamente di adoperare la tecnologia brevettata di FortectIntego per la riparazione degli eventuali danni. Questo programma, non solo sarà in grado di riparare i danni conseguenti all'infezione, ma sarà anche i grado di rimuovere tutti quei malware che nel frattempo si saranno introdotti nel sistema a causa dell'attività malevola dell'infezione. Inoltre, l'applicazione potrà anche correggere tutti quegli errori di Windows che non la diretta conseguenza di virus: ad esempio, le schermate blu di errore, i freeze del pc, gli errori di registro, le DLL danneggiate, ecc.

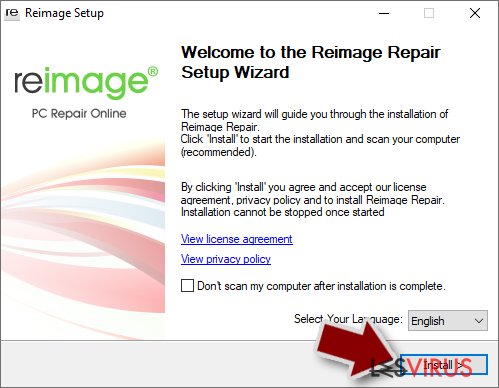

- Scaricare l'applicazione facendo clic sul link in alto

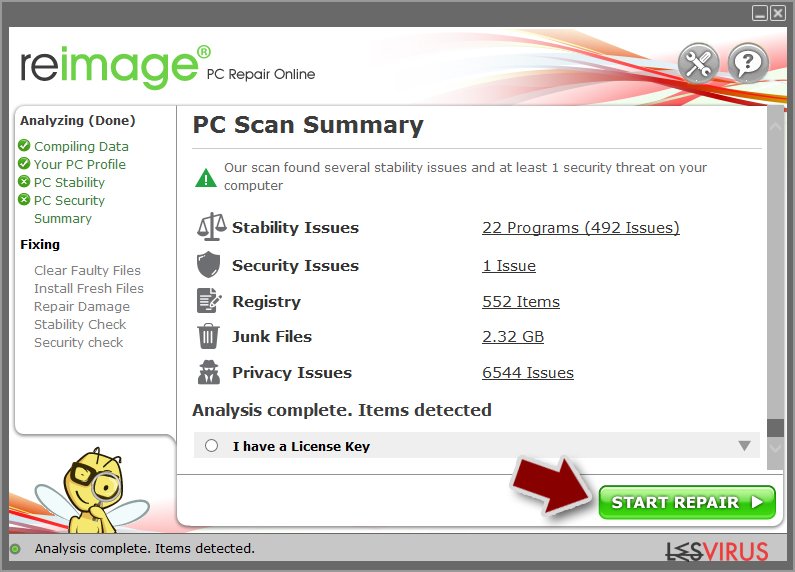

- Fare clic sulla voce ReimageRepair.exe

- Se si dovesse aprire il Controllo Account Utente (UAC), selezionare l'opzione Sì

- Selezionare Installa e attendere il termine del processo d'installazione del programma

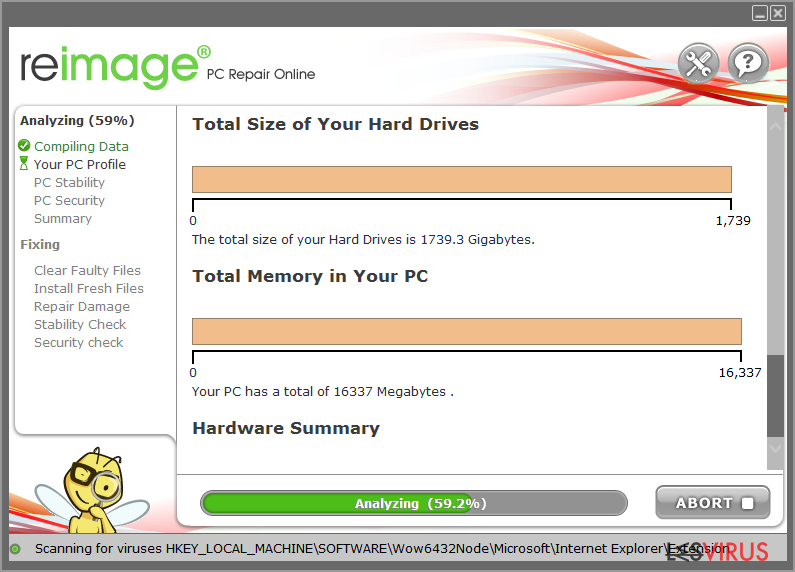

- L'analisi del sistema potrà iniziare immediatamente

- Al completamento, verificare i risultati: troverai l'elenco dei rilevamenti nella sezione Riepilogo

- Potrai dunque fare clic su ciascun errore e correggerlo manualmente

- Nel caso mostrasse un numero eccessivo di errori, la correzione potrebbe rivelarsi alquanto complessa. Ti consigliamo di acquistare la licenza per effettuare la correzione automatica.

Impiegando il software FortectIntego, non dovrai più preoccuparti di futuri errori di sistema, poiché la maggior parte di questi ultimi potrà essere corretta, in qualsiasi momento, eseguendo una scansione completa del sistema. Oltretutto, potrai eludere il noioso processo di reinstallazione di Windows nel caso in cui la situazione dovesse peggiorare per un motivo o per un altro.

Raccomandato per Te

Non lasciare che il Governo ti spii

Il Governo si è trovato spesso coinvolto in questioni relative il tracciamento dei dati degli utenti e lo spionaggio dei cittadini, per questo motivo sarà necessario che prenda in considerazione questo dato e ti informi sulle pratiche losche adoperati per la raccolta delle informazioni. Aggira il tracciamento indesiderato o lo spionaggio da parte del governo rendendoti totalmente anonimo su internet.

Potrai selezionare diverse località quando ti connetterai online e potrai accedere a qualsiasi materiale desiderato senza particolari restrizioni sul contenuto. Potrai facilmente goderti la connessione a internet senza correre il rischio di essere hackerato mediante l'impiego di un Private Internet Access VPN.

Verifica le informazioni alle quali il Governo o altri enti indesiderati potrebbero accedere e naviga online senza essere spiato. Anche se non sei coinvolto in alcuna attività illegale o ti fidi dei servizi, piattaforme di cui ti servi, sta' in guardia per la tua propria sicurezza e prendi precauzioni mediante l'Impiego di un servizio VPN.

Effettua il backup dei file da utilizzare in un secondo momento, in caso di attacco malware

Le problematiche legate ai software, generate da malware o da perdita diretta di dati crittografati, potrebbero condurre a errori del dispositivo o danni permanenti. Con gli idonei aggiornamenti backup, potrai recuperare senza problemi i tuoi dati, in caso d'inconvenienti di questo genere, e tornare subito a lavoro.

È fondamentale creare aggiornamenti di backup dopo ciascuna modifica al dispositivo, di modo che possa tornare al momento in cui stavi lavorando, nel caso in cui un malware abbia generato modifiche o problematiche al dispositivo causando danni ai dati o alle prestazioni.

Disporre della versione precedente di ciascun documento o progetto ti permetterà di evitare frustrazione o interruzioni. Ciò si rivelerà utile quando il malware spunterà dal nulla. Utilizza Data Recovery Pro per ripristinare il sistema.