Rimuovere il virus CryptoMix (Istruzioni per la Rimozione del Virus) - Aggiornato a Mar 2021

Virus CryptoMix Guida Rimozione

Che cosa è Il virus ransomware CryptoMix?

CryptoMix continua a terrorizzare gli utenti con nuove versioni

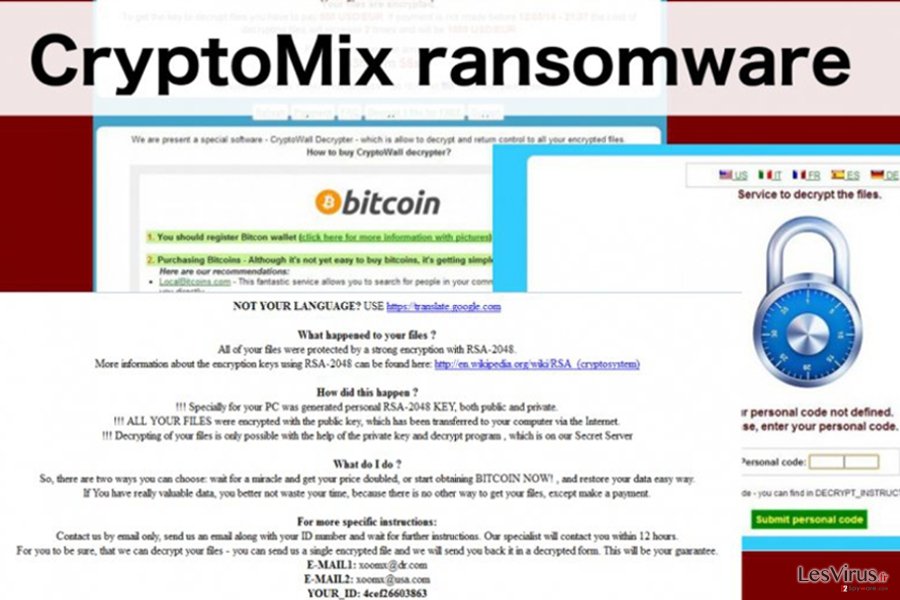

CryptoMix agisce come crypro-malware. Fece la sua apparizione nella primavera 2016 e da allora è stato aggiornato molte volte. Questo virus che cripta file per poi chiedere un riscatto è conosciuto per l’utilizzo che fa delle estensioni file .empty, .error, .ogonia, .dg, .zero, .ck, .exte, .azer, .zayka, .noob, .cryptoshield, .mole02 per segnare i file criptati. Dopo aver completato la procedura di criptazione dei dati, rilascia una nota che contiene il testo del riscatto – INSTRUCTION RESTORE FILES.TXT – tutto questo per convincere la vittima a comprare il decriptatore CryptoMix.

Le versione più aggiornate utilizzano delle note di testo diverse per chiedere il riscatto, come as _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML o # RESTORING FILES #.TXT. Nonostante ciò, tutte le versioni promuovono questo servizio in cambio di un sostanzioso riscatto monetario.

Gli esperti di sicurezza sono riusciti a decifrare il codice di varie versioni così da creare un decriptatore alternativo a CryptoMix Revenge. Tuttavia, gli autori del ransomware hanno presto rilasciato nuove varianti aggiornate del ramsomware che non possono essere decriptate usando tool di terze parti. Nel giugno 2017, gli analisti hanno scoperto che venivano diffuse nuove versioni su internet.

Come per le varianti più recenti CryptoMix Wallet e Azer, anche il virus ransomware Exte emerso di recente non è ancora decriptabile. Per questo, è meglio prendere alcune precauzioni per evitare virus. Una o due settimane dopo sono uscite nuove versione del ransomware, Zayka, Noob, CK, DG, CNC e Mole03. Al momento le versioni conosciuti più attive sono, ERROR e EMPTY.

Questo crypto-malware si infiltra silenziosamente nei computer delle vittime con l’aiuto dello spam. Una volta fatto ricerca predeterminati file e li cripta con un sofisticato algoritmo di criptazione chiamato RSA-2048. In origine il malware aggiungeva l’estensione file .email[[email protected]]id[\[[a-z0-9]{16}\]].lesli o .lesli ai file criptati.

Altre varianti potrebbero criptati i file con le estensioni .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole03, .EXTE, .CNC etc.

Quando i file sono stati criptati, il ransomware rilascia una nota chiamata INSTRUCTION RESTORE FILES.TXT con il testo del riscatto che chiede alle vittime di contattare i cyber criminali attraverso l’indirizzo email (xoomx[@]dr.com and xoomx[@]usa.com) per poter ottenere una speciale chiave di decriptazione che solitamente è memorizzata in alcune cartelle in remoto.

Per ottenere la chiave di decriptazione, la vittima deve pagare una considerevole cifra come riscatto. Tuttavia, dovreste occuparvi in primo luogo della rimozione di CryptoMix perchè può facilmente continuare a criptare altri file presenti sul computer. Per poter rimuovere il ransomware è necessario installare un potente programma di rimozione malware come FortectIntego, e avviare una scansione completa del sistema.

Questo crypto-malware è molto simile ai virus CryptoWall 3.0, CryptoWall 4.0 e CryptXXX. Tuttavia, a differenza di questi programmi malevoli, CryptoMix afferma di raccogliere questi soldi per una buona causa – per beneficenza.

Gli sviluppatori di questo ransomware si fanno chiamare Cham Team, e offrono anche “supporto tecnico gratuito” per coloro che decidono di pagare. Mettendo da parte tutte queste false promesse, dovreste ricordarvi che avete a che fare con dei veri cyber crminiali, per cui non dovreste seguire i loro ordini e supportare così le loro attività criminali.

Anche se decidete di pagare il riscatto per riavere i vostri file, potreste ricevere un account che non ha accesso alla chiave di decriptazione di cui avete bisogno o la chiave stessa potrebbe essere corrotta.

Per questo consigliamo di non seguire le istruzioni degli hacker fornite dal file INSTRUCTION RESTORE FILE.TXT . Questo messaggio è presente in ogni cartella contenente dati criptati. Il virus CryptoMix afferma di aver criptato un’enorme quantità di file – 862. Per cui è impossibile non accorgersene.

Parlando nel dettaglio del testo del riscatto, i cyber criminali informano la vittima riguardo due possibili indirizzi email, xoomx[@]dr.com e xoomx[@]usa.com, che possono essere usati per contattare gli sviluppatori del ransomware Cryptomix e sbloccare i file corrotti.

Dopo aver contattato gli hacker viene mandato un link alla vittima e una password per un sito web One Time Secret che viene usato per scambiare messaggi anonimi con gli hacker. All’inizio gli hacker potrebbero provare a convincere la vittima a pagare per fare della carità. Ovviamente questo perchè è difficile trovare una persona che paghi un riscatto di 1900 USD in cambio dei file.

Inoltre, i cyber criminali potrebbero minacciare la vittima di raddoppiare il riscatto se il pagamento non verrà effettuato entro 24 ore. La cosa più interessante è che potreste ricevere uno sconto se contattate gli hacker. In ogni caso, raccomandiamo di non farlo.

Dovreste rimuovere il virus CryptoMix non appena notate che non potete accedere ai vostri file.Tuttavia, dovreste ricordarvi che rimuovere questo virus non vi permetterà di riavere i vostri file. Per farlo, dovete seguire i passaggi sulla decriptazione dei dati forniti in fondo a questo post. Se non siete ancora stati infettati assicuratevi di aver messo al sicuro i vostri dati prima che il ransomware colpisca il vostro computer.

La famiglia dei virus CryptoMix continua ad espandersi

Il virus ranosomware CryptoShield 1.0 . Questo nuovo virus è stato avvistato nei siti web poco protetti e infetti. I visitatori quotidiani di torrent o di siti di file-sharing, rischiano di essere colpiti da questo virus. Attraverso una catena di attacchi EITest, l’exploit kit RIG riesce a scaricare tutti i contenuti necessari per compiere l’hijack con CryptoShield.

Dopo che i preparativi per l’infezione sono stati completati, la minaccia inizia a mandare messaggi fake per far credere agli utenti che queste notifiche siano il risultato di un normale processo di Windows. Tuttavia, non è difficile capire che si tratta di una truffa dato che queste notifiche contengono degli evidenti errori grammaticali.

È interessante notare che per bloccare i dati degli utenti gli hacker hanno deciso di combinare le tecniche di criptazione IAES-256 e ROT-13. Mentre quest’ultima è abbastanza semplice, la prima è ancora causa di forti mal di testa per gli specialisti IT. Sfortunatamente questa minaccia è in grado di eliminare le copie ombra dei file (shadow volume copies) necessari per poter recuperare i dati della vittima. In ogni caso, è fortemente sconsigliato pagare il riscatto.

.code virus. Tale malware è distribuito tramite email di spam che contengono allegati infetti. Una volta aperti i file allegati, il payload del malware entra nel sistema e da il via alla procedura di criptazione. Il virus utilizzare un algoritmo di crittografia RSA-2048 e utilizza l’estensione file .code .

Quando tutti i file presi di mira sono stati criptati, il ransomware rilascia una nota con il testo del riscatto chiamata “help recover files.txt” in cui viene chiesto alle vittime di contattare gli sviluppatori attraverso uno di questi indirizzi email xoomx_@_dr.com o xoomx_@_usa.com. Tuttavia, vi consigliamo di non farlo perchè i cyber criminali vi chiederanno di trasferirgli 5 Bitcoins per la chiave di decriptazione.

Si tratta di un’enorme somma di denaro e non dovreste rischiare di buttare via questi soldi. Prima di tutto è meglio rimuovere il virus .code .

Il ransomware virus CryptoShield 2.0. Questa versione si differenzia leggermente dalla sua variante più recente CryptoShield. Dopo essersi infiltrato da inizio alla procedura di criptazione usando l’algoritmo RSA-2048 e aggiungendo l’estensione .CRYPTOSHIELD a tutti i file presi di mira.

Dopo di che il malware crea due nuovi file sul desktop chiamati # RESTORING FILES #.txt e # RESTORING FILES #.html. Questi file contengono le istruzioni su come recuperare i dati criptati. Nella nota di riscatto, i cyber criminali forniscono alcuni indirizzi email ([email protected], [email protected] o [email protected]) per le vittime che vogliono pagare il riscatto.

Tuttavia, non vi consigliamo di farlo. Se venite infettati da questa versione di CryptoMix, rimuovete il virus dal computer e usate i backup dei dati o metodi alternativi di recupero per riottenere indietro i vostri file.

Il virus ransomware Revenge. Questo virus viene distribuito come trojan attraverso l’exploit kit RIG. Dopo l’infiltrazione scansiona il sistema cercando i file e criptandoli con l’algoritmo AES-256. Come suggerisce il suo stesso nome il malware aggiunge l’estensione file .evenge a tutti i file corrotti e li rende impossibili da aprire.

Tuttavia, i cyber criminali forniscono le istruzioni su come riavere accesso ai file criptati nella nota di riscatto chiamata # !!!HELP_FILE!!! #.txt. Qui viene chiesto alle vittime di contattare i cyber criminali attraverso gli indirizzi email: [email protected], [email protected], [email protected], [email protected], [email protected], e [email protected].

Se gli utenti decidono di farlo (consigliamo di non farlo) verrà chiesto di trasferire una particolare quantità di bitcoin per poter ottenere Revenge Decryptor. Vogliamo avvertirvi che un simile accordo potrebbe portarvi a perdere soldi e potreste anche ricevere altri attacchi malware. Inoltre, i file criptati potrebbero rimanere inaccessibili.

Il virus ransomware Mole. Questa versione di CryptoMix viaggia tramite email ingannevoli che avvertono gli utenti riguardo problemi di spedizione di USPS. Una volta che gli utenti avranno cliccato sui link o gli allegati forniti dalle email, verrà installato Mole sul sistema. Sul computer infetto, il malware da subito inizio alla procedura di criptazione e blocca i file utilizzando la chiave di criptazione RSA-1024.

Per poter aumentare i danni causati dall’attacco, il malware elimina anche le Shadow Volume Copies. Per cui recuperare i dati senza uno specifico software per la decriptazione è praticamente impossibile se la vittima non possiede dei backup. Dopo aver criptato i dati, il ransomware, CryptoMix Mole rilascia una nota di riscatto “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” in cui viene chiesto alle vittime di contattare i cyber criminali entro 78 ore.

Le vittime dovrebbero mandare il loro numero di ID unico all’indirizzo email [email protected] o [email protected]. Tuttavia, non è consigliabile farlo perchè verrà chiesto di trasferire un’enorme somma di denaro per avere un software per la decriptazione. Dopo l’attacco ransomware le vittime dovrebbero invece concentrarsi sulla rimozione del malware.

Il virus ransomware CryptoMix Wallet. Questa variante del ransomware utilizza la crittografia AES e aggiunge l’estensione file .wallet nei file presi di mira dal virus ransomware Wallet. Inoltre il malware rinomina anche i file. Il nome dei file criptati include anche gli indirizzi email dei cyber criminali, il numero ID della vittima e l’estensione file: .[[email protected]].ID[16 unique characters].WALLET.

Una volta criptati tutti i file, le vittime ricevono un messaggio di errore fake da explorer.exe, si tratta di un imbroglio per far cliccare alla vittima su OK. Cliccando su OK viene attivata la finestra di controllo dell’account utente. Questa non andrà via fino a quando gli utenti non cliccheranno l’opzione “Si”. Da quel momento il malware darà il via all’eliminazione delle copie fantasma (Shadow Volume Copies).

Infine, i malware rilasciano una nota on il testo del riscatto chiamata “#_RESTORING_FILES_#.txt” in cui viene chiesto alle vittime di mandare il numero del loro ID unico a questi indirizzi email: [email protected], [email protected], e [email protected]. Dopo di che i cyber criminali vi informeranno sul costo del software decriptatore.

Tuttavia, non vi consigliamo di fidarvi. Inoltre il ransomware al momento è ancora indecifrabile; vi consigliamo di non rischiare di buttare via dei soli o venire infettati da altri malware. Dopo l’attacco, utilizzate un software per la sicurezza professionale e rimuovetelo dal device.

Il virus ransomware Mole02. Mole02 è un’altra versione che fa parte della già descritta famiglia di ransomware e aggiunge l’estensione file .mole02 per criptare i dati. Vengono utilizzate le cifrature RSA e AES per mettere al sicuro i file della vittima. Questo virus è emerso per la prima volta nel Giugno 2017 e successivamente ha infettato migliaia di computer in tutto il mondo.

Il virus utilizza una nota di riscatto chiamata _HELP_INSTRUCTION.TXT. I file vengono salvati sul desktop per informare la vittima riguardo al cyber attacco e per fargli sapere della richiesta di riscatto. Tuttavia, le vittime non avranno bisogno di pagare alcun riscatto anche se non possiedono dei backup dei dati – gli esperti di malware infatti hanno rilasciato un decriptatore gratis per Mole02 in grado di ripristinare i file corrotti gratuitamente.

Il virus ransomware Azer. Il virus AZER Cryptomix è l’ultima versione dei ransomware che fanno parte di questo gruppo, emersa subito dopo il rilascio del decriptatore per Mole02. La nuova versione utilizza le estensioni .-email-[[email protected]].AZER o .-email-[[email protected] per segnare i dati criptati. Il virus è in grado di corrompere anche i nomi originali dei file.

La nota di riscatto rilasciata da questo virus è chiamata _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. È molto corta e semplicemente richiede di scrivere alla email fornita per ricevere informazioni su come recuperare i dati. Ovviamente i criminali non decripteranno i vostri file gratuitamente.

Solitamente richiedono un riscatto, tuttavia, al momento l’ammontare della cifra richiesta è sconosciuto.

Il virus ransomware Exte. Questa versione del ransomware è emersa nel mese di Luglio 2017. Il nome del virus ci fa capire subito che nei file criptati viene inserita l’estensione file .EXTE. Una volta criptati tutti i file, il malware scarica una nota con il testo del riscatto chiamata _HELP_INSTRUCTION.TXT. Qui alla vittima viene chiesto di mandare il suo numero ID unico agli indirizzi email [email protected], [email protected] o [email protected] e di aspettare una risposta con le istruzioni su come recuperare i dati.

Al momento la cifra esatta del riscatto è sconosciuta. Sembra che gli autori del ransomware decidano vittima per vittima in base al numero di file criptati. Nonostante ancora non esista un decriptatore ufficiale per Exte, vi consigliamo di non pagare il riscatto.

Il virus ransomware Zayka. Il ransomware Zayka è un’altra versione di CryptoMix. Sebbene funzioni come strumento di estorsione virtuale, non specifica l’ammontare del riscatto che viene chiesto alla vittima. Durante il processo di criptazione, il virus aggiunge l’estensione file .zayka ai file criptati e crea una nota di riscatto chiamata – _HELP_INSTRUCTION.TXT.

Il testo del riscatto consiglia di testare il tool per il recupero dati su tre file di piccole dimensioni da mandare ai criminali via email. La vittima può scrivere alla email [email protected] per avere informazioni su come recuperare i dati. Tuttavia, non vi consigliamo di comunicare con i cyber criminali o di accettare le loro richieste. Al contrario dovreste rimuovere Zayka e iniziare a cercare un backup dei dati.

Il virus ransomware Noob. Il ransomware CryptoMix Noob è stato scoperto nel mese di Luglio 2017, subito dopo la comparsa del virus Zayka. Le vittime non dovrebbero confonderlo con un altro ransomware, NoobCrypt, un virus completamente diverso.

Il virus Noob deve il suo nome all’estensione file che aggiunge ai file criptati. Il ransomware nomina il testo del riscatto allo stesso modo della sua versione precedente – _HELP_INSTRUCTION.TXT. Come Zayka, non specifica l’ammontare del riscatto.

Sfortunatamente, al momento non possiamo fornire nessuna buona notizia riguardo alla decriptazione dei file .noob. Non appena troveremo un decriptatore aggiorneremo l’articolo. Fino a quel momento, dovrete rimuovere il ransomware Noob.

Il ransomware CK. Appena qualche giorno dopo il debutto del ransomware Noob (20 Luglio) è apparsa un’altra versione. Il ransomware virus CryptoMix CK è un programma malevolo che segna i file criptati con l’estensione file .ck. Viene anche rilasciata una nota di testo contenente le richieste di riscatto, ma il contenuto è leggermente diverso. Invece di fornire un solo indirizzo email, ne rilascia tre – [email protected], [email protected] e [email protected].

Sembra che questa non sia l’ultima versione di questa famiglia di ransomware. È molto probabile che nuove versione appaiano molto presto. Sebbene al momento i file .ck non possano essere decriptati usando un tool di terze parti, questo non vuol dire che dobbiate negoziare con i cyber criminali via email (e non solo perchè non saranno disposti a trattare)

Pagare il riscatto infatti non significare recuperare i file. Quindi vi consigliamo di rimuovere il ransomware CK e provare a recuperare i dati tramite i metodi forniti sotto questo articolo.

Il virus ransomware Mole03. Il virus Mole03 è un’altra modifica dell’infame ransomware conosciuto come Crypto Mix.Fa parte anche del gruppo ransomware Mole. Dopo aver infettato il sistema, compromette i dati e aggiunge l’estensione file .mole03. Dopo di che viene rilasciato il file _HELP_INSTRUCTION.txt in tutte le cartelle compromesse e ovviamente sul desktop. Al momento, nessuno dei tool gratuiti per la decriptazione sono in grado di ripristinare i file.

Questa variante è conosciuta per essere stata diffusa tramite la campagna EiTest e tramite i siti web compromessi che accolgono le vittime con l’alert “HoeflerText non è stato trovato“. Questo pop-up suggerisce che il browser web della vittima non ha installato un certo font e che la vittima dovrò installarlo per poter vedere il contenuto del sito web. Sfortunatamente, il file da scaricare contiene il ransomware.

Questo sito web compromesso utilizzato per diffondere Mole03 è pieno di script che riconoscono il browser web utilizzato dall’utente. Se riscontra l’utilizzo di Interne Explorer, reindirizza l’utente verso un sito web di phishing che dovrebbe fornire supporto tecnico. Il sito web suggerisce di chiamare i truffatori per ricevere aiuto su come rimuovere YahLover.worm.

Il virus ransomware DG. Conosciuto anche come virus dall’estensione file DG, è un’altra variante dello stesso infame ransomware. Il malware è stato avvistato per la prima volta il 28 Luglio, e come la sua versione precedente di Crypto Mix, crea un file chiamato _HELP_INSTRUCTION.TXT contenente il testo di un riscatto. Il ransomware rilascia questi file in varie parti del computer per renderlo più visibile alla vittima.

Il testo fornisce tre email per contattare i cyber crminali – [email protected],

[email protected], e [email protected]. Infatti, a parte l’estesione usata per criptare i file e i diversi indirizzi email, non ci sono altri cambiamenti di cui parlare.

Il ransomware continua a non fornire tutti i dettagli, e come sempre, non fornisce il prezzo del riscatto – la vittima deve scrivere via email e chiedere a riguardo. Al momento non è disponibile alcun decriptatore per il ransomware Cryptomix DG.

Il virus ransomware CNC. Il 7 Agosto 2017 i cyber criminali hanno aggiunto un ulteriore aggiornamento a CryptoMix che ha cambiato le estensioni file che appaiono nei file compromessi. Questa volta, il virus usa l’estensione file .CNC per segnare i file criptati. Il nome della nota di riscatto, tuttavia, rimane lo stesso, sebbene contenga piccole differenze.

Come sempre l’autore del ransomware CNC rilascia i suoi contatti email. Ora suggeriscono di scrivere a [email protected], [email protected] o [email protected]. I truffatori promettono di “fornire aiuto il prima possibile!” sebbene noi non lo chiameremmo “aiuto”. ricordatevi – che state avendo a che fare con dei cyber crminiali che stanno cercando di truffarvi. Non vi forniranno mai un tool per recuperare i dati se vi rifiuterete di pagare.

Vi suggeriamo di pensarci due volte prima di pagare il riscatto. Se pagate finirete con il finanziare i progetti futuri dei criminali fornendogli ulteriore motivazione per continuare con le loro attività illegali.

Il virus ransomware ZERO. Questa variante è apparsa verso la fine di Luglio 2017. Il virus malevolo, non è così pericoloso se comparato alle altre versioni; tuttavia, è stato in grado di infettare un gran numero di computer in giro per il mondo.

Il virus consiglia di scrivere all’indirizzo email [email protected] per ricevere le istruzioni su come decriptare i dati. Questo avvertimento è scritto in una nota di testo contenente le richieste di riscatto chiamata nello stesso modo in cui era chiamata nelle altre varianti di Crypto Mix.

Il processo con cui il virus cripta i file è molto sofisticato e non può essere invertito senza una chiave unica di decriptazione. Sfortunatamente, non c’è modo di ottenere questa chiave senza pagare il riscatto perchè è certamente tenuta al sicuro nei server dei criminali.

Il virus ransomware OGONIA. Il virus Ogonia è una nuova aggiunta della famiglia di virus CryptoMix. Il virus è stato scoperto per la prima volta il 7 agosto 2017. Questa è un’ulteriore prova che gli sviluppatori sono sempre più avidi e nonostante tutti i riscatti raccolti ne vogliano ancora. Il risultato di questa avidità è proprio questa nuova versione – il virus Cryptomix Ogonia.

Dopo aver compromesso i computer delle vittime, il virus codifica i file e ci aggiunge l’estensione .OGONIA. Quel che è peggio è che il virus corrompe completamente il nome di tutti i file che viene a sua volta criptato. In questo modo la vittima non sarà in grado di riconoscere i file. Il malware solitamente crea una nota di testo per il riscatto chiamata _HELP_INSTRUCTION.TXT, che difficilmente contiene informazioni utili.

Nel testo del file è contenuto un breve messaggio: “Tutti i tuoi file sono stati criptati. Per decriptarli scrivi a: [email protected].” L’ID fornito nella nota è usato per identificare la vittima – in questo modo, i criminali sapranno quale chiave di decriptazione fornire. Sfortunatamente, si tratta di cyber truffatori e per poter ricevere questa chiave chiederanno in cambio di pagare un riscatto.

Il virus ransomware ERROR. Il virus CryptoMix è emerso per la prima volta il 18 Agosto 2017. Il virus ha continuato ad usare lo stesso nome per quanto riguarda la nota di riscatto, ma ha aggiunto l’estensione .error ai file criptati. In questa variante della nota di riscatto, i cyber criminali suggeriscono di scrivere a [email protected], [email protected] o [email protected] o [email protected] per avere le istruzioni su come recuperare i dati. Ovviamente non ci sorprende che i cyber criminali chiedano di essere contattati via email per mandare le informazioni su come recuperare i dati.

Il virus utilizza una chiave di criptazione 11 RSA-1024 (pubblica) usata per criptare la chiave AES (quella che cripta i file). In questo modo la vittima non può sapere quale chiave utilizzare senza l’aiuto dei cyber criminali.

La loro intenzione è far pagare alle vittime un enorme riscatto per poter riavere accesso ai file bloccati. Fortunatamente i ricercatori non hanno ancora trovato un modo per decriptare i file con l’estensione .error. Vi consigliamo di rimuovere il virus senza esitare usando un affidabile software anti-malware.

Il virus ransomware EMPTY. Si tratta di una nuova creazione della gang di cyber criminali che ha creato CryptoMix. Questo nuovo virus usa l’estensione file .empty per criptare i file e lascia alle vittime tre indirizzi email da contattare in un file chiamato _HELP_INSTRUCTION.TXT.

Il virus suggerisce “gentilmente” di scrivere agli indirizzi email [email protected], [email protected] o [email protected] per ottenere una riposta dai cyber criminali con le istruzioni su come pagare il riscatto. I criminali promettono di aiutare la vittima il prima possibile, sebbene solitamente impieghino fino a 12 ore per rispondere.

Dato che non c’è un modo gratuito per recuperare i file .empty senza che possediate un backup dei dati, vi consigliamo fortemente di rimuovere il ransomware dal sistema perchè è in grado di portare di nascosto altri malware sul computer.

Il ransomware CryptoMix Arena aggiunge ai file l’estensione .arena. Il fatto interessante è il suo arrivo nello stesso periodo della variante Crysis che utilizza al tempo stesso l’estensione file .arena. Tuttavia, controllando nel dettaglio, le differenze sono evidenti.

Una volta che CryptoMix Arena ha finito di codificare i file, sostituisce il loro nome con una serie di numeri esadecimali con l’estensione file .arena alla fine. Dopo di che avvia la sua interfaccia utente con il file _HELP_INSTRUCTION.txt. In questo modo informa brevemente le vittime che i loro file sono stati codificati e spediti a [email protected].

Questa versione utilizza anche una tecnica di criptazione dei dati molto complessa. Il malware utilizza 11 diverse chiavi di criptazione RSA-1024 per criptare la chiave principale, AES, che invece cripta i dati. Per questo, questa funzione permette al malware di funzionare offline. Per incoraggiare le vittime ad eseguire il pagamento, i criminali offrono la possibilità di decodificare un file gratuitamente.

Tuttavia, non è detto che poi vengano sbloccati tutti i file dopo aver pagato. CryptoMix Arena potrebbe nascondersi sotto un file esecutivo qualsiasi per cui ci sarà bisogno di molta più attenzione del solito.

I principali metodi di attacco: l’exploit kit RIG e gli annunci ingannevoli che utilizzano il font fake “HoeflerText”

Non c’è un’unica tecnica usata dal virus CryptMix per entrare nel vostro computer. Potreste venire infettati da un ransomware per aver cliccato su una notifica sospetta o su una richiesta di download, oppure attraverso il networks P2P (peer-to-peer). Gli analisti malware hanno anche scoperto che alcune versioni di questo virus sono state diffuse con l’utilizzo degli exploit kit RIG.

Tuttavia, la maggior parte delle volte viene scaricato sul sistema pensando di scaricare un importante allegato email, come una multa, una fattura o documenti simili. Alcune versioni del malware sono conosciute per essere distribuite sotto forma di notifiche fake di spedizioni. Per questo, dovete fare molta attenzione con le email e controllare sempre almeno due volte le informazioni prima di aprire qualsiasi file allegato o di cliccare sui link.

Quindi, è importante non solo avere un potente antivirus che protegga il sistema e sperare che funzioni sempre, ma impegnarsi anche personalmente per prevenire che Crypto Mix si infiltri nel vostro computer. Varie versioni di questo malware utilizzano exploit kit e Trojan per infiltrarsi nel sistema. Per proteggere i vostri computer o i vostri affari di lavoro, assicuratevi di:

- Analizzare tutte le email che ricevete da sconosciuti;

- Spendete qualche minuto in più informandovi sul nuovo software che volete scaricare;

- Controllate l’affidabilità del sito che decidete di visitare per evitare l’infiltrazione del ransomware CryptMix.

- Prendere tutto il tempo necessario per installare e capire il nuovo software che volete scaricare è un fattore importante che potrebbe aiutarvi ad evitare l’infiltrazione di Trojan horse che trasportano il virus con se.

Rimuovere il virus CryptoMix completamente

Non è solo semplice ma è anche un obbligo rimuovere CryptoMix dal device infetto. Altrimenti, i vostri file potrebbe essere in pericoloso in futuro. Dobbiamo avvertirvi che rimuovere un virus ransomware a volte può essere problematico.

Questo programma malevolo potrebbe provare a bloccare il vostro antivirus per fermare la scansione del sistema. In questo caso, dovreste controllare il virus manualmente per permettere all’antivirus di funzionare. Una volta fatto, potete installare FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes per pulire il vostro PC.

Troverete le istruzioni per la rimozione manuale di CryptoMix, preparate dal nostro team di esperti, in fondo a questo articolo. Inoltre, non esitate a mandarci i vostri messaggi se incontrare dei problemi con la rimozione di questo virus.

Dobbiamo anche avvertirvi che questo virus prende di mira soprattutto le nazioni di lingua Tedesca. Se la vostra lingua madre è il tedesco potete leggere le linee guida per la rimozione sul sito DieViren.de.

Manuale CryptoMix virus Guida Rimozione

Ransomware: rimozione manuale del ransomware in Modalità Provvisoria

A volte i virus ransomware riescono a bloccare i software per la sicurezza per evitare di essere rimossi. In questo caso, potete provare a riavviare il vostro computer in Safe Mode with Networking (modalità sicura con internet).

Attenzione! →

La guida per la rimozione manuale potrebbe rivelarsi particolarmente complessa per gli utenti meno esperti. Per la corretta esecuzione della procedura, saranno necessarie dunque delle competenze informatiche di livello avanzato (in caso di rimozione o danneggiamento dei file di sistema essenziali, il funzionamento dell'intero sistema operativo di Windows potrebbe essere stato compromesso) per cui potrebbero essere necessarie diverse ore per portare a termine la rimozione. Agli utenti meno esperti, consigliamo quindi di servirsi della modalità automatica precedentemente illustrata.

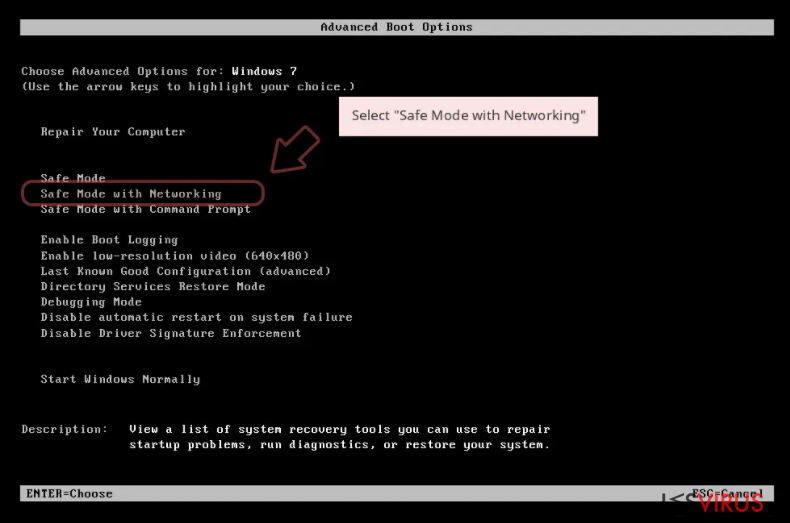

Fase 1. Accedere alla Modalità Provvisoria con Rete

La rimozione manuale del malware avrà maggiori possibilità di successo se eseguita in Modalità Provvisoria.

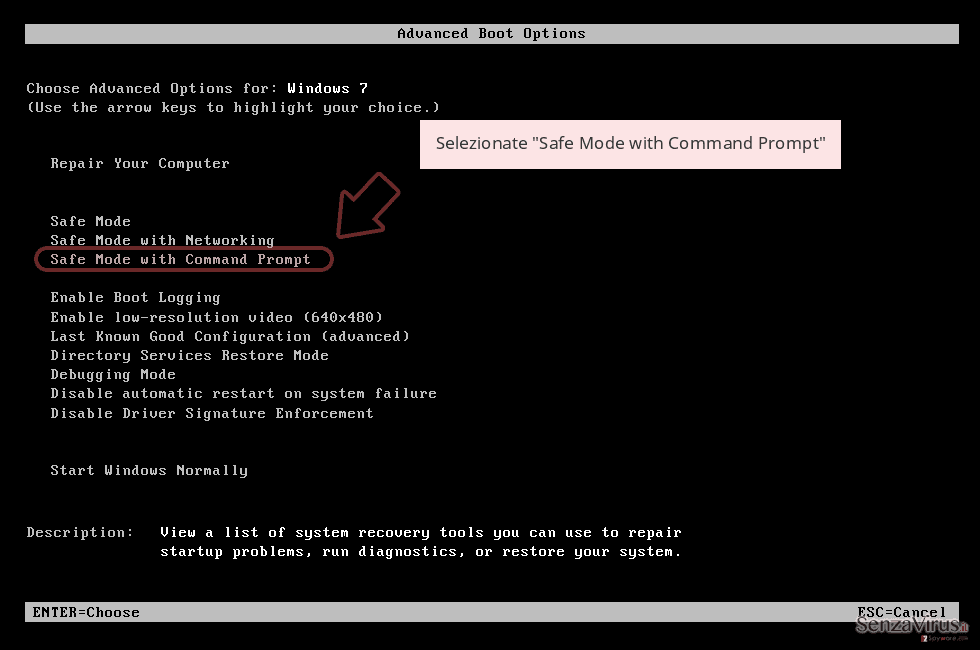

Windows 7 / Vista / XP

- Fare clic su Start > Arresta > Riavvia il sistema > Confermare.

- All'accensione del computer, pigiare il tasto F8 (nel caso in cui l'operazione non funzionasse, provare F2, F12, Del, ecc. Dipende dal modello della scheda madre) diverse volte fino all'apertura della finestra Opzioni di Avvio Avanzate.

- Selezionare Modalità Provvisoria con Rete dall'elenco.

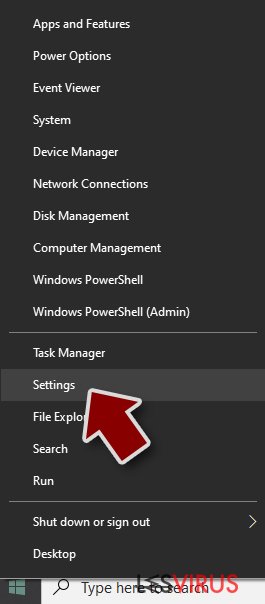

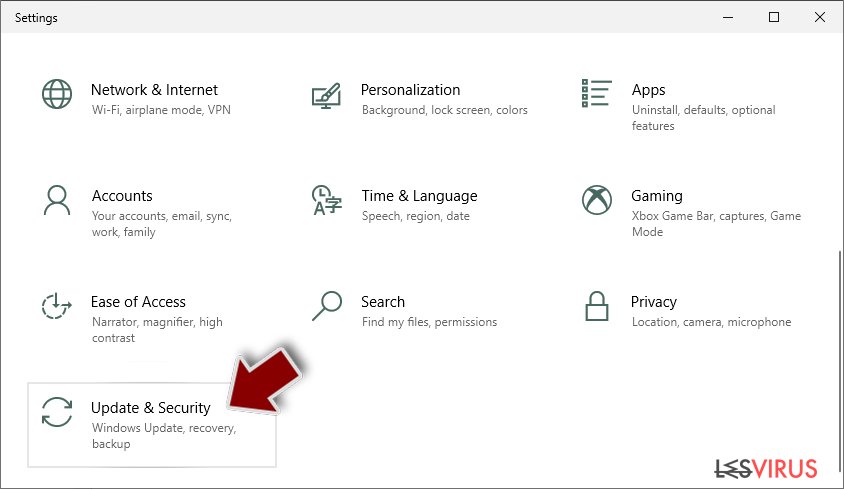

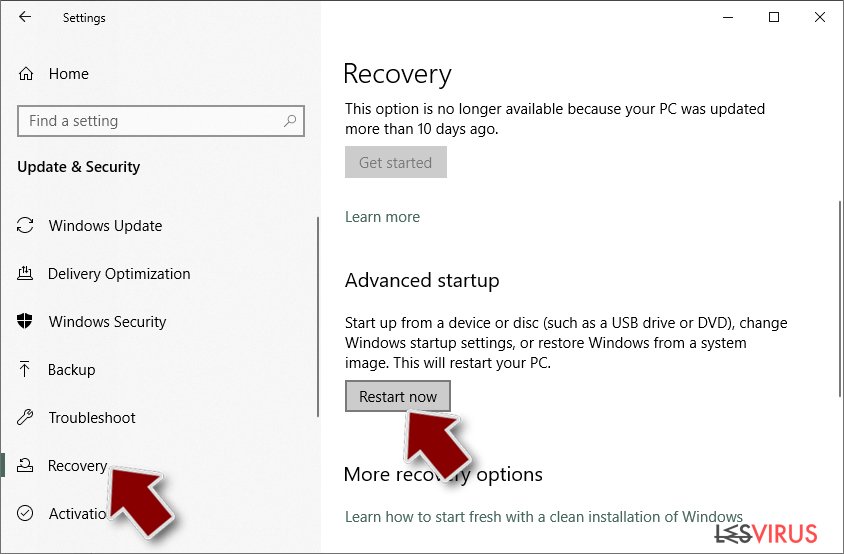

Windows 10 / Windows 8

- Fare clic con il tasto destro del mouse sull'icona Start e selezionare Impostazioni.

- Scorrere in basso e selezionare Aggiornamento e Sicurezza.

- Dall'elenco a sinistra selezionare Ripristino.

- Dunque, scorrere in basso e individuare la voce Avvio Avanzato.

- Fare clic su Riavvia Ora.

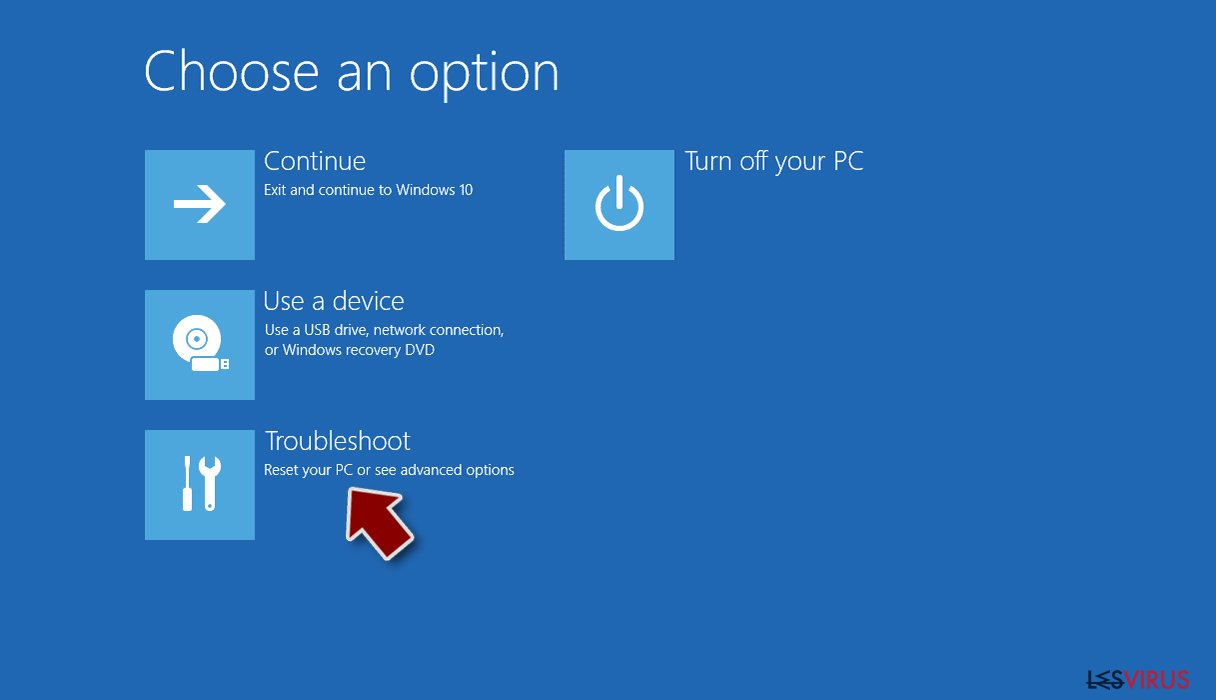

- Selezionare risoluzione dei Problemi.

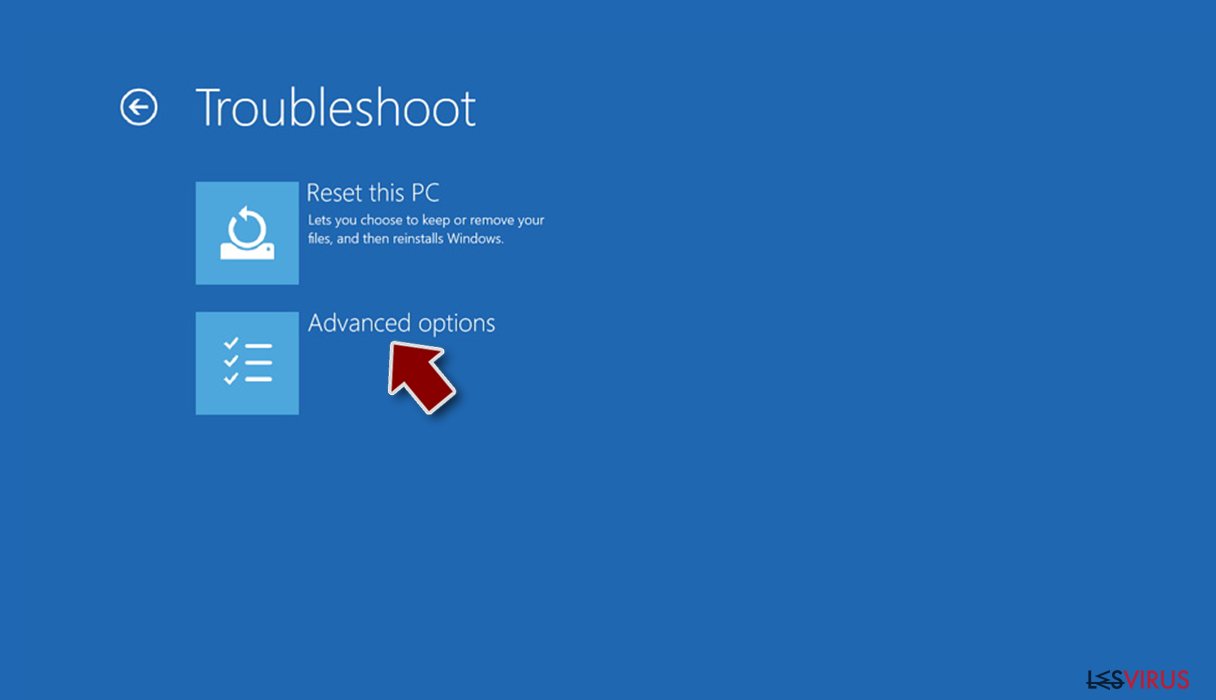

- Selezionare Opzioni Avanzate.

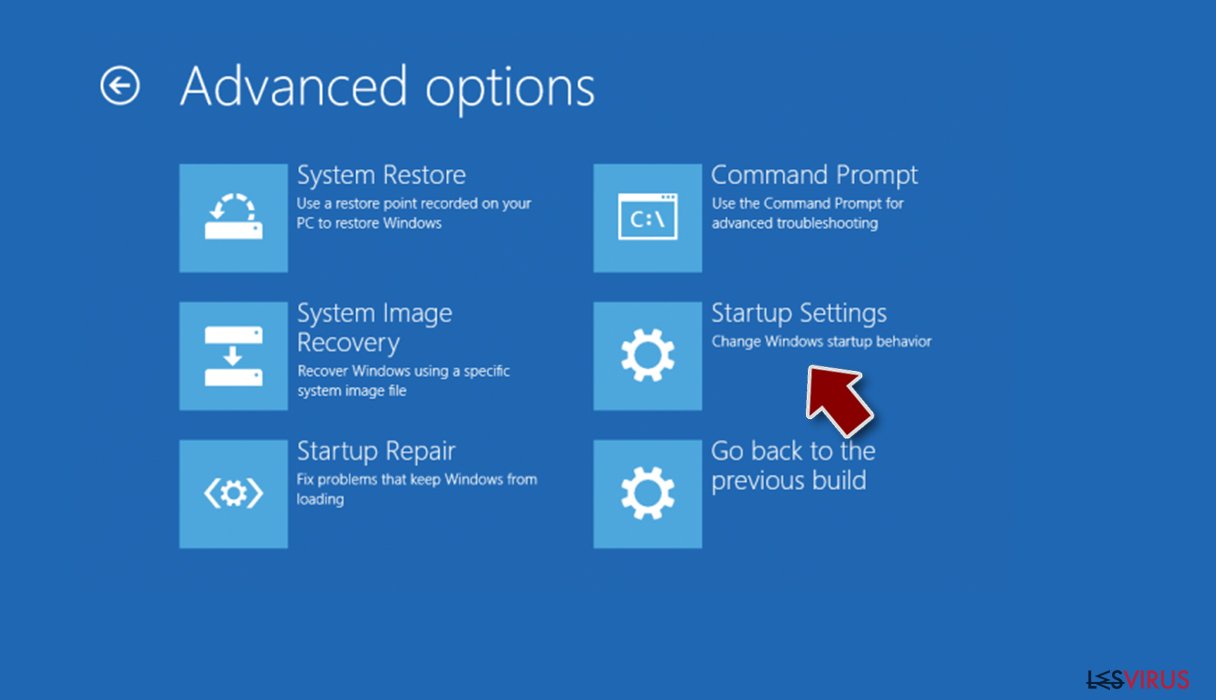

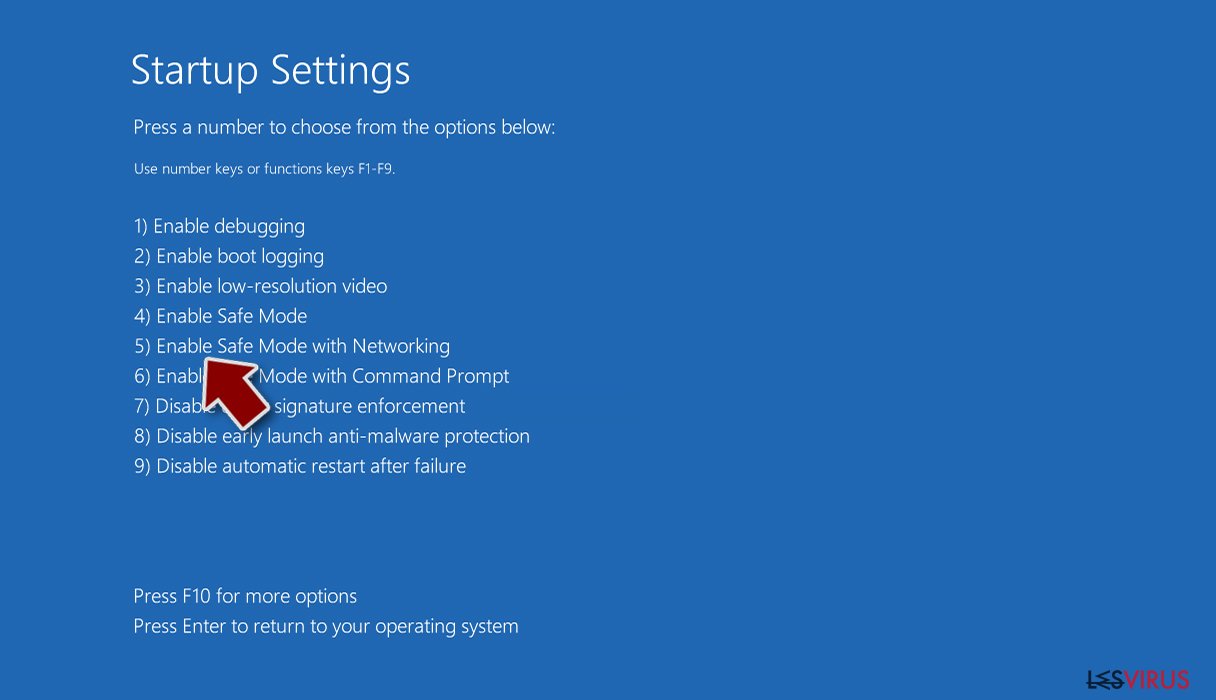

- Selezionare Impostazioni di Avvio.

- Selezionare Riavvio.

- Dunque, selezionare il numero 5 dalla tastiera oppure fare clic sull'opzione 5) Abilita la modalità provvisoria con rete.

Fase 2. Disabilitare i processi sospetti

La funzione Gestione Attività di Windows è uno strumento utilissimo concepito per evidenziare tutti i processi in esecuzione in background. Nel caso in cui vi fosse un processo malware in esecuzione, sarà necessario disabilitarlo:

- Selezionare i tasti Ctrl + Shift + Esc sulla tastiera per aprire la funzione Gestione Attività di Windows.

- Fare clic su Più Dettagli.

- Scorre in basso fino alla sezione Processi in Background, dunque individuare gli elementi sospetti.

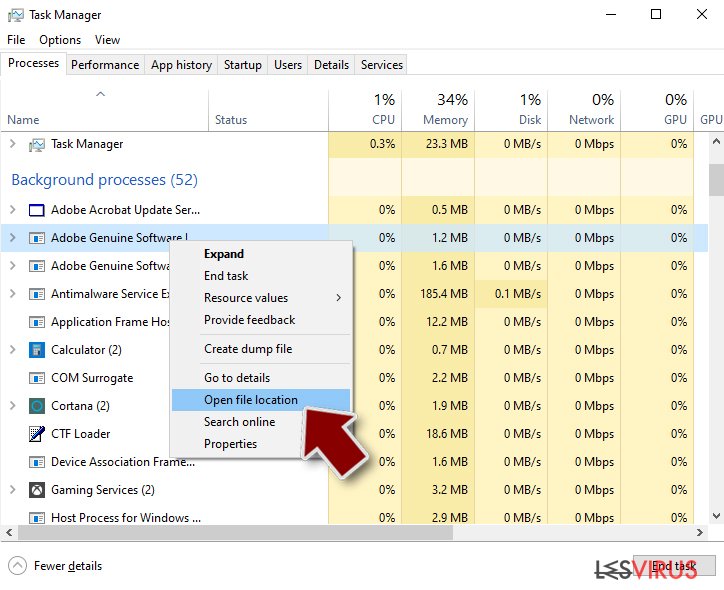

- Fare clic con il tasto destro del mouse e selezionare Apri percorso File.

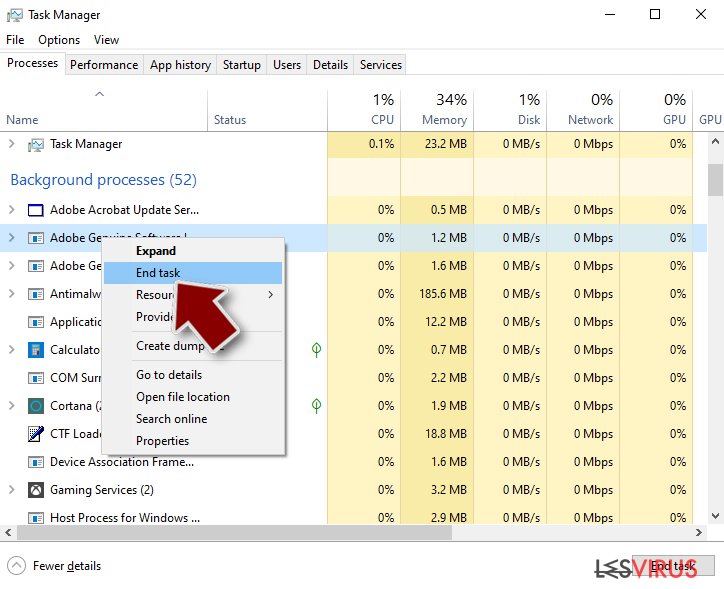

- Tornare al processo, fare clic con il tasto destro del mouse e selezionare Termina attività.

- Eliminare il contenuto delle cartelle malevole.

Fase 3. Verifica l'esecuzione dei programmi all'avvio

- Selezionare i tasti Ctrl + Shift + Esc sulla tastiera per aprire la funzione Gestione Attività di Windows.

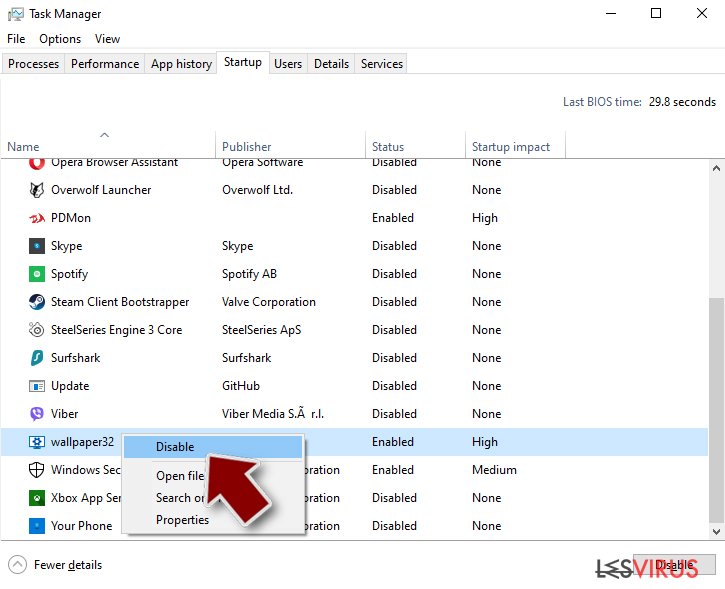

- Selezionare la scheda Avvio.

- Fare clic con il tasto destro del mouse e selezionare Disabilita.

Fase 4. Eliminare i file virus

I file collegati al Malware potrebbero trovarsi in varie sezioni del computer. A seguire, troverai una guida pratica che ti aiuti a individuarli:

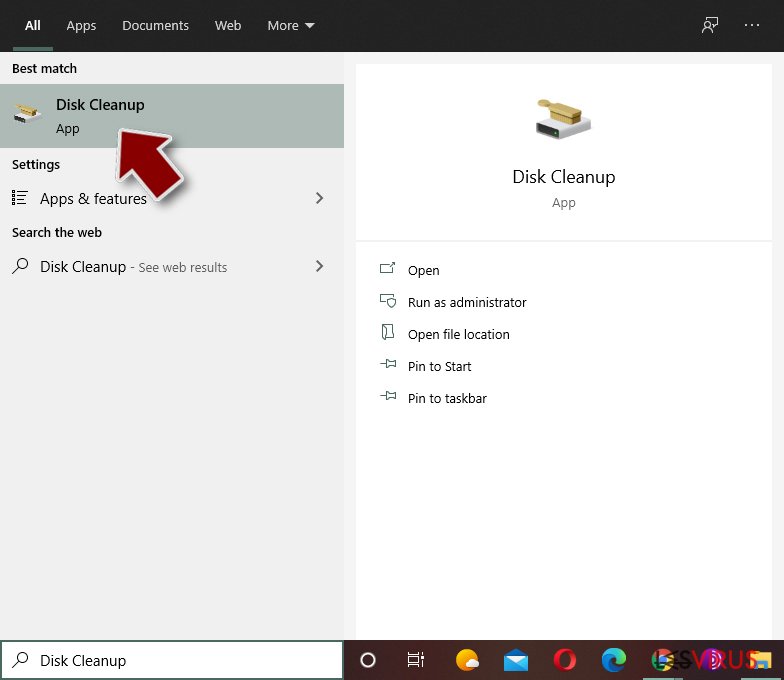

- Inserire Pulizia Disco nella barra di ricerca di Windows e selezionare Invio.

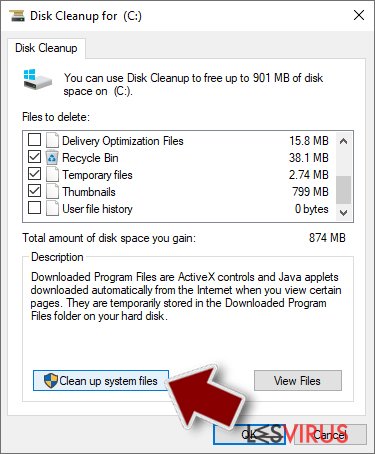

- Selezionare il disco che desideri pulire (C: l'unità principale è quella che di default ha maggiori possibilità di contenere file malevoli).

- Scorrere in basso lungo l'elenco dei File da eliminare come mostrato in basso:

Temporary Internet Files

Downloads

Recycle Bin

Temporary files - Selezionare Pulizia file di sistema.

- Potresti trovare altri file malevoli nascosti nelle seguenti cartelle (inserire le seguenti voci nella barra di ricerca di Windows e selezionare Invio):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Una volta terminato il processo, riavviare Windows in modalità normale.

Rimuovere CryptoMix usando System Restore

Se la modalità Safe Mode with Networking non funziona, provate un ripristino del sistema. Tuttavia, dovrete scansionare il vostro computer almeno due volte per assicurarvi che il ransomware sia stato rimosso dal sistema.

-

Passo 1: Riavviate il vostro computer a Safe Mode with Command Prompt

Windows 7 / Vista / XP- Cliccare Start → Shutdown → Restart → OK.

- Quando il vostro computer è attivo, premete F8 molte volte fino a che non vedete Advanced Boot Options window.

-

Selezionate Command Prompt dalla lista

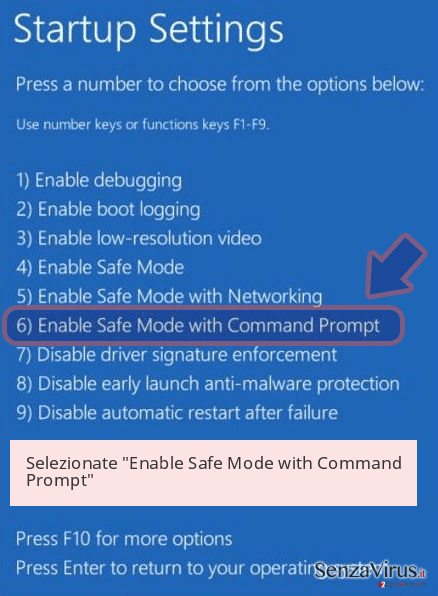

Windows 10 / Windows 8- Premete il pulsante Power nella schermata di login Windows. Ora premete e tenete premuto Shift, che trovate sulla testiera e cliccate Restart..

- Ora selezionate Troubleshoot → Advanced options → Startup Settings e in fine premete Restart.

-

Una volta che il vostro computer è acceso, selezionate Enable Safe Mode with Command Prompt nella Startup Settings window.

-

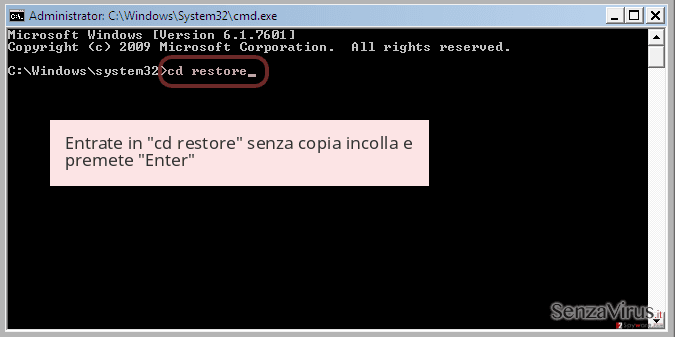

Passo 2: Ripristinate i file del sistema e i settaggi

-

Una volta che Command Prompt window appare, entrate cd restore e cliccate Enter.

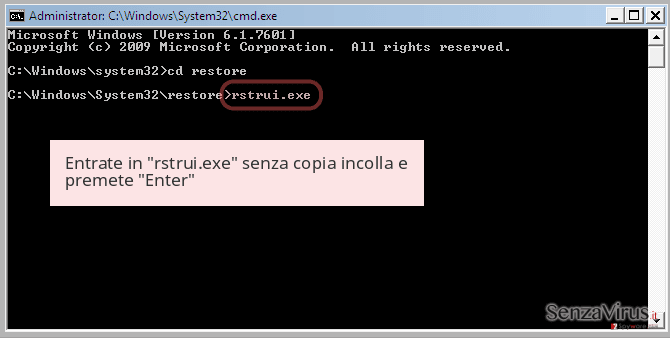

-

Ora scrivete rstrui.exe e cliccate ancora Enter.

-

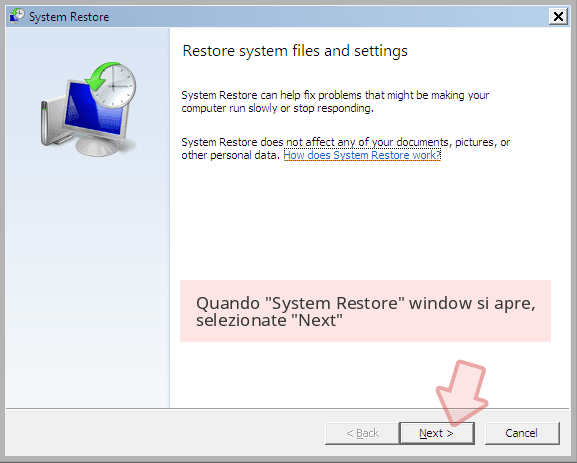

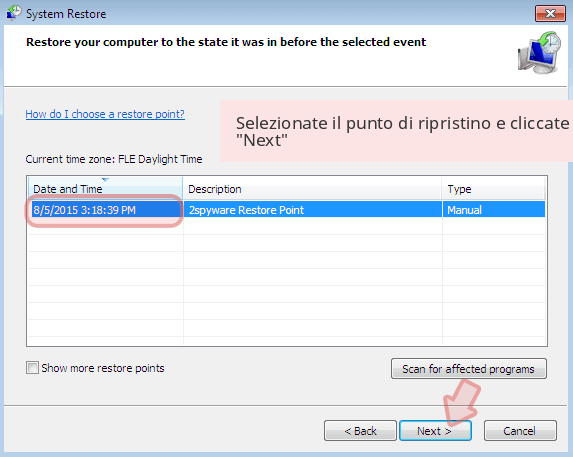

Quando si apre una nuova finestra di window, cliccate Next e selezionate un punto di ripristino precedente all'infiltrazione di CryptoMix. Dopo averlo fatto, cliccate Next.

-

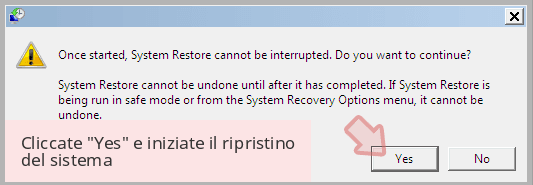

Ora cliccate Yes per iniziare il ripristino del sistema.

-

Una volta che Command Prompt window appare, entrate cd restore e cliccate Enter.

Bonus: Recuperare i vostri dati

La guida che vi presentiamo serve per aiutarvi a rimuovere CryptoMix dal vostro computer. Per recuperare i vostri dati criptati, raccomandiamo di usare questa guida dettagliata senzavirus.it preparate da degli esperti di sicurezza.Se i vostri file sono stati criptati da CryptoMix, potete utilizzare vari metodi per ripristinarli:

Recuperare i file criptati da CryptoMix con l’aiuto di Data Recovery Pro

Data Recovery Pro è un affidabile tool che può essere usato per recuperare i file eliminati per sbaglio o altri dati simili. Per utilizzarlo per recuperare i file dopo l’infiltrazione di un ransomware, seguite questi passaggi:

- Download Data Recovery Pro;

- Seguite i passi per il setup di Data Recovery e installate il programma sul vostro computer;

- Avviatelo e scansionate il vostro computer per trovare i file criptati dal ransomware CryptoMix

- Ripristinateli

Utilizzare la funzione Windows Previous Version per recuperare i vostri file dopo l’infiltrazione del ransomware CryptoMix

Il metodo Windows Previous Version è efficace solo se la funzione Ripristino del Sistema era stata abilitata prima dell’infiltrazione del ransomware. Dovete sapere che questo vi aiuterà a recuperare solo i file singoli presenti sul computer.

- Trovate i file criptati di cui avete bisogno e ripristinateli facendo click con il tasto destro su di essi

- Selezionate “Properties” e andate sul tab “Previous versions”;

- Qui, controllate ciascuna delle copie del file disponibili in “Folder versions”. Dovreste selezionare la versione che volete recuperare e cliccare “Restore”.

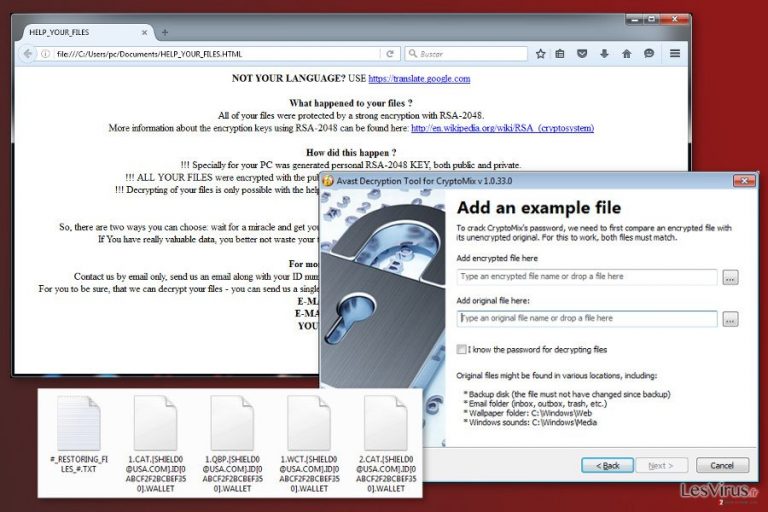

Il decriptatore CryptoMix Revenge

Potete usare questo tool per recuperare i file criptati. Tuttavia, tenete a mente che può essere usato solo per recuperare i file che sono stati criptati usando una “chiave offline”. Se la vostra versione di CryptoMix ha utilizzato una chiave unica da un server remoto, questo decriptatore non vi potrà aiutare.

In fine, dovreste pensare sempre riguardo ad una protezione dai crypto-ransomwares. Per proteggere il vostro computer da CryptoMix e altri ransomwares, usate un affidabile anti-spyware, come per esempio FortectIntego, SpyHunter 5Combo Cleaner o Malwarebytes

Raccomandato per Te

Non lasciare che il Governo ti spii

Il Governo si è trovato spesso coinvolto in questioni relative il tracciamento dei dati degli utenti e lo spionaggio dei cittadini, per questo motivo sarà necessario che prenda in considerazione questo dato e ti informi sulle pratiche losche adoperati per la raccolta delle informazioni. Aggira il tracciamento indesiderato o lo spionaggio da parte del governo rendendoti totalmente anonimo su internet.

Potrai selezionare diverse località quando ti connetterai online e potrai accedere a qualsiasi materiale desiderato senza particolari restrizioni sul contenuto. Potrai facilmente goderti la connessione a internet senza correre il rischio di essere hackerato mediante l'impiego di un Private Internet Access VPN.

Verifica le informazioni alle quali il Governo o altri enti indesiderati potrebbero accedere e naviga online senza essere spiato. Anche se non sei coinvolto in alcuna attività illegale o ti fidi dei servizi, piattaforme di cui ti servi, sta' in guardia per la tua propria sicurezza e prendi precauzioni mediante l'Impiego di un servizio VPN.

Effettua il backup dei file da utilizzare in un secondo momento, in caso di attacco malware

Le problematiche legate ai software, generate da malware o da perdita diretta di dati crittografati, potrebbero condurre a errori del dispositivo o danni permanenti. Con gli idonei aggiornamenti backup, potrai recuperare senza problemi i tuoi dati, in caso d'inconvenienti di questo genere, e tornare subito a lavoro.

È fondamentale creare aggiornamenti di backup dopo ciascuna modifica al dispositivo, di modo che possa tornare al momento in cui stavi lavorando, nel caso in cui un malware abbia generato modifiche o problematiche al dispositivo causando danni ai dati o alle prestazioni.

Disporre della versione precedente di ciascun documento o progetto ti permetterà di evitare frustrazione o interruzioni. Ciò si rivelerà utile quando il malware spunterà dal nulla. Utilizza Data Recovery Pro per ripristinare il sistema.